一、術(shù)語(yǔ):

安全加固(Security Hardening)、安全基準(zhǔn)、安全控制

可能大家已經(jīng)留意到,在先進(jìn)的IT環(huán)境部署中,“Hardening-安全加固”這個(gè)概念已經(jīng)被廣泛地提到并應(yīng)用到生產(chǎn)環(huán)境中了;特別是它已經(jīng)作為一種提高IT環(huán)境信息安全的一項(xiàng)安全性增強(qiáng)舉措而為越來越多的企業(yè)青睞;我們通過大量的研究和實(shí)踐經(jīng)驗(yàn),深刻體會(huì)到安全加固對(duì)保護(hù)研發(fā)環(huán)境安全的諸多好處,特通過此文和讀者逐一分享。

一、安全加固(Hardening)的定義:

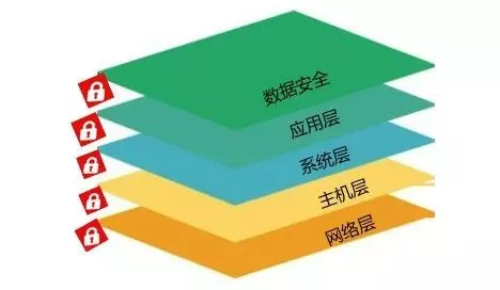

我們?cè)谏掀O(shè)計(jì)環(huán)境安全系列文章---《設(shè)計(jì)環(huán)境的安全體系概述》中闡述了安全域和安全層的概念,提出了“一個(gè)中心、三層隔離、五層控制”的安全體系,強(qiáng)調(diào)設(shè)計(jì)環(huán)境安全要做到分層控制。

圖1.1 推薦的芯片研發(fā)環(huán)境的安全框架系統(tǒng)

分層控制從技術(shù)層面來講,是一個(gè)龐大而復(fù)雜的流程,其中用到的一個(gè)手段就是本文著重要闡述的--分層安全加固。

安全加固(Hardening)從字面意思講,就是對(duì)安全性的加強(qiáng),其深層目的是通過盡可能地阻止可疑入侵、及時(shí)發(fā)現(xiàn)和修復(fù)安全漏洞來降低安全風(fēng)險(xiǎn),從而提升整體研發(fā)環(huán)境的安全防范水平。

安全加固(Hardening)是通過科學(xué)的、系統(tǒng)性的方法,運(yùn)用安全技術(shù)、流程和管理等手段,參考國(guó)內(nèi)外權(quán)威的安全配置標(biāo)準(zhǔn),并結(jié)合企業(yè)的業(yè)務(wù)環(huán)境特點(diǎn),對(duì)承載關(guān)鍵數(shù)據(jù)的基礎(chǔ)設(shè)施、主機(jī)、應(yīng)用程序、操作系統(tǒng)、數(shù)據(jù)庫(kù)、數(shù)據(jù)層等分別進(jìn)行安全配置加固,從而提升信息系統(tǒng)和環(huán)境的安全,為企業(yè)建立起彈性的安全保障防護(hù)線。

安全加固(Hardening)從配置層面來看,具體的安全配置會(huì)根據(jù)安全標(biāo)準(zhǔn)建議,并結(jié)合芯片行業(yè)的最佳實(shí)踐,與前面所述的“五層控制”相互呼應(yīng)進(jìn)行定制。如下圖所示,安全加固重點(diǎn)圍繞網(wǎng)絡(luò)層、主機(jī)層、系統(tǒng)層、應(yīng)用層和數(shù)據(jù)層安全進(jìn)行。注意:我們這里提到的是數(shù)據(jù)而不是數(shù)據(jù)庫(kù),是因?yàn)樵谘邪l(fā)環(huán)境中,數(shù)據(jù)庫(kù)的應(yīng)用場(chǎng)景相對(duì)較少。但數(shù)據(jù)本身作為企業(yè)最關(guān)注的保護(hù)核心,我們需要單獨(dú)為其做特別加固。

使用安全加固(Hardening)手段不僅適合于傳統(tǒng)的數(shù)據(jù)中心,也適用于企業(yè)將研發(fā)環(huán)境部署到云上。云提供商和企業(yè)會(huì)基于“責(zé)任共擔(dān)模型”一起抗衡安全風(fēng)險(xiǎn),其一般會(huì)負(fù)責(zé)PaaS層的信息安全,而企業(yè)自身需要負(fù)責(zé)業(yè)務(wù)環(huán)境和數(shù)據(jù)層的信息安全。因此,最佳實(shí)踐的安全加固對(duì)企業(yè)來說尤其有重要意義。

圖1.2 .分層安全加固

安全加固(Hardening)要分層化的道理不難理解,因?yàn)槊繉涌赡艹霈F(xiàn)的安全漏洞不同,黑客所用的攻擊手段和工具不同,每層采用的安全技術(shù)、產(chǎn)品不同,使得我們的安全加固對(duì)每層來說也需要采用不同的方法。另外,分層安全加固也是主流安全規(guī)范所規(guī)定的,比如:PCI DSS、HIPAA、NIST和國(guó)家的安全等級(jí)規(guī)定等,因此分層化也是符合安全證書和審計(jì)要求的。

經(jīng)過分層安全加固處理過的環(huán)境會(huì):

1)明顯提高研發(fā)環(huán)境的整體安全性

使得研發(fā)環(huán)境從粗線條控制—安全域隔離,到更細(xì)維度的分層控制,它基于安全概念更深層次、更細(xì)粒度地將安全風(fēng)險(xiǎn)控制延展開來;

使得安全措施和防護(hù)不再是傳統(tǒng)的,通過各種安全產(chǎn)品的單維度實(shí)施,物理、邏輯隔離,補(bǔ)丁管理等單一手段,而是層層相連,環(huán)環(huán)相扣地編織成一張立體的空間安全網(wǎng)

2)符合各類安全規(guī)范要求,更容易通過審計(jì)

“安全加固”的方法是根據(jù)安全規(guī)范規(guī)定來設(shè)計(jì)和定制的,比如:國(guó)家的安全等級(jí)保護(hù)提出信息安全要做到網(wǎng)絡(luò)安全、主機(jī)安全、應(yīng)用安全等,這和上述講到的“分層化安全加固”是完全對(duì)應(yīng)上的,因此“分層化安全加固”必然符合各類安全規(guī)范的要求。

3)提高系統(tǒng)配置效率

“安全加固”在每個(gè)重要的保護(hù)層都制定了安全基準(zhǔn),幾乎涵蓋了所有基礎(chǔ)架構(gòu)層、應(yīng)用層和數(shù)據(jù)層的系統(tǒng)和服務(wù)組件,比如:

操作系統(tǒng) – 要求統(tǒng)一推送補(bǔ)丁,鎖定firmware的訪問;

軟件標(biāo)準(zhǔn)安裝– 要求制定軟件安裝和配置規(guī)則, 比如:制定標(biāo)準(zhǔn)軟件清單和特殊軟件安裝流程;

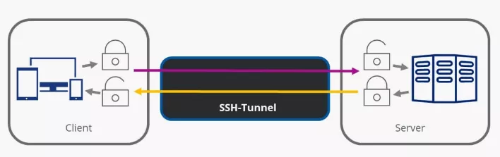

網(wǎng)絡(luò)即服務(wù) – 禁用不安全的服務(wù),比如tp,telnet等,而默認(rèn)啟用ssh, sftp等安全網(wǎng)絡(luò)服務(wù)

訪問控制 – 統(tǒng)一禁用默認(rèn)賬號(hào)或更改默認(rèn)賬號(hào)(比如:更名管理員 administrator),實(shí)現(xiàn)“最小化權(quán)限”管理等

安全加固實(shí)際上是一個(gè)對(duì)信息系統(tǒng)和研發(fā)環(huán)境標(biāo)準(zhǔn)化部署的過程,如果對(duì)這些標(biāo)準(zhǔn)化的部署使用自動(dòng)化手段,這將會(huì)大大簡(jiǎn)化系統(tǒng)管理開銷,防止人為錯(cuò)誤,并且使得故障容易得到跟蹤,安全事件更易于排查,審計(jì)數(shù)據(jù)也會(huì)被更高效地統(tǒng)一收集,這些都將極大程度地提高配置效率。

二、安全加固(Hardening)的框架:

全球公認(rèn)的幾家信息安全行業(yè)機(jī)構(gòu),比如CIS[1]、NIST[2]、SANS[3]等都推出了專業(yè)的安全加固標(biāo)準(zhǔn)。

其中,互聯(lián)網(wǎng)安全中心CIS是一個(gè)非盈利組織,該組織致力于為空間網(wǎng)絡(luò)安全提供“識(shí)別、開發(fā)、驗(yàn)證、推廣和維持”空間安全的最佳實(shí)踐解決方案。目前,CIS與眾多的全球知名專家、IT產(chǎn)品和服務(wù)商、安全產(chǎn)品廠商等共同努力,已經(jīng)制定發(fā)布了100多個(gè)配置安全基準(zhǔn)建議,涵蓋25個(gè)以上供應(yīng)商的IT產(chǎn)品系列[1],因此備受政府、企業(yè)、學(xué)術(shù)界、各類網(wǎng)絡(luò)安全和IT專業(yè)人士推崇。

一些芯片公司已經(jīng)在其數(shù)據(jù)中心和云上使用了CIS方法來定制系統(tǒng)安全包,云廠商也參考并和CIS合作,在基于CIS的安全基準(zhǔn)的基礎(chǔ)上推出了各自的安全評(píng)估產(chǎn)品和安全指導(dǎo)框架。比如,亞馬遜AWS的Inspector[4],微軟云的CIS MicrosoftAzure[5]。

以下主要參考CIS的安全加固標(biāo)準(zhǔn),簡(jiǎn)要闡述安全基準(zhǔn)和安全控制指南。

2.1)安全基準(zhǔn)

正如“造房要打地基,壘磚要拉樁子線”,做好安全加固要從“基準(zhǔn)”做起。

大家都知道,當(dāng)一個(gè)操作系統(tǒng)安裝以后,比如Centos 7, 盡管在安裝過程會(huì)中有幾個(gè)選擇—最小化、圖形桌面等,但從安全角度來說,這些還是非常粗略的,遠(yuǎn)遠(yuǎn)不能抗衡各種安全風(fēng)險(xiǎn);安裝后的默認(rèn)操作系統(tǒng)包含和打開了很多服務(wù)和端口,這就可能打開了很多“后門”,非常不安全。

安全基準(zhǔn)會(huì)將所有可能的“后門”和安全風(fēng)險(xiǎn)都過濾一遍,通過行業(yè)經(jīng)驗(yàn)推薦出符合安全準(zhǔn)則和審計(jì)的標(biāo)準(zhǔn)配置建議。CIS對(duì)基準(zhǔn)也會(huì)定期更新,從云到傳統(tǒng)環(huán)境全面覆蓋,所以很多企業(yè)都會(huì)參照使用CIS的基準(zhǔn)。

安全基準(zhǔn)不能盲目參照“指南”,而是應(yīng)該根據(jù)自身企業(yè)的IT環(huán)境規(guī)模、風(fēng)險(xiǎn)控制目標(biāo)、具體的研發(fā)環(huán)境情況而進(jìn)行“量身定制”裁剪,否則不僅可能造成過度投資,還有可能因配置過度復(fù)雜而影響這個(gè)系統(tǒng)的性能、管理和使用效率。

那么該如何進(jìn)行“量身定制”呢?

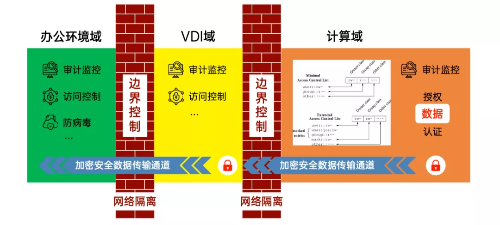

首先,需要對(duì)IT環(huán)境進(jìn)行安全域的分類。比如摩爾精英IT/CAD及EDA云計(jì)算事業(yè)部推行的三層隔離方法論,就是將芯片設(shè)計(jì)環(huán)境進(jìn)行安全域的分離定義,如下圖所示:低安全的OA辦公環(huán)境域、中等安全的VDI域和高安全的計(jì)算域。

圖2.1 三層安全隔離域

其次, 進(jìn)行級(jí)別分類,CIS推薦了L1和L2兩級(jí)分類

L1基準(zhǔn)配置

配置重點(diǎn)主要集中考慮能迅速地降低攻擊威脅性,所以實(shí)施的是最基本的安全配置,按L1基準(zhǔn)加固的IT環(huán)境對(duì)業(yè)務(wù)和性能的影響比較小,推薦在OA辦公環(huán)境區(qū)采用此基準(zhǔn)配置;

L2基準(zhǔn)配置

L2側(cè)重深度防御,實(shí)施標(biāo)準(zhǔn)嚴(yán)格,可能會(huì)對(duì)業(yè)務(wù)環(huán)境產(chǎn)生影響,推薦在安全級(jí)別最高的計(jì)算域采用此基準(zhǔn)配置。

無論是按照L1還是L2標(biāo)準(zhǔn)進(jìn)行的安全加固,都要進(jìn)行充分測(cè)試驗(yàn)證,才能部署到生產(chǎn)環(huán)境中,否則會(huì)對(duì)業(yè)務(wù)和性能造成極大影響。

2.2)安全控制

分層安全加固配置和安全控制是相互結(jié)合的,CIS根據(jù)重要性,建議了20個(gè)控制手段,分三個(gè)大類[6]來防范最廣泛的和最危險(xiǎn)的攻擊行為,詳細(xì)措施如下表所示:

表2.2 CIS安全控制手段表

建議企業(yè)在規(guī)劃安全加固時(shí),從如下四個(gè)方面來考慮,這樣即合規(guī)又全面,從而實(shí)現(xiàn) “卓有成效”的最佳實(shí)踐:

部署適合企業(yè)或業(yè)務(wù)場(chǎng)景的安全架構(gòu)和框架

運(yùn)用最適合企業(yè)或業(yè)務(wù)場(chǎng)景的技術(shù)手段

選用一種有效的風(fēng)險(xiǎn)評(píng)估方案

參考國(guó)際或國(guó)內(nèi)安全規(guī)范

三、安全加固(Hardening)的實(shí)現(xiàn)要點(diǎn):

我們?cè)谏弦粋€(gè)章節(jié)中簡(jiǎn)單介紹了安全加固的框架,即根據(jù)安全域和安全級(jí)別建立安全基準(zhǔn)線,再結(jié)合最佳實(shí)踐采取安全控制手段。

根據(jù)安全專業(yè)機(jī)構(gòu)指南和大量實(shí)戰(zhàn)經(jīng)驗(yàn),我們總結(jié)出對(duì)各分層必要而有效的加固要點(diǎn),建議在實(shí)施時(shí)將這幾方面的配置部署考慮在安全加固規(guī)劃中。

3.1)安全加固基本策略和原則

制定強(qiáng)密碼策略

無論是管理員,還是普通用戶、各種設(shè)備、軟件應(yīng)用等都需要密碼,如果沒有一個(gè)好的安全意識(shí)和機(jī)制來保護(hù)密碼,密碼會(huì)非常容易被竊取或泄露。因此制定強(qiáng)密碼策略和定期更新密碼是“安全加固”的重要有效手段之一。

我們這里推薦一個(gè)好用的密碼管理工具:Teampass.net,Teampass是基于團(tuán)隊(duì)的密碼管理工具,它兼容KeePass,可以按規(guī)則隨機(jī)產(chǎn)生各種類型的強(qiáng)密碼,方便不同團(tuán)隊(duì)在同一個(gè)平臺(tái)上共同管理各自管轄領(lǐng)域的各種密碼。

基于“最小權(quán)限”訪問原則

系統(tǒng)訪問的控制除了密碼以外,就是IAM身份認(rèn)證(Authentication)和授權(quán)(Authorization)的控制管理了。

我們看到國(guó)內(nèi)有些大的芯片公司在這方面已經(jīng)做的非常規(guī)范了,IAM管理應(yīng)用到了關(guān)鍵設(shè)施和應(yīng)用的訪問,比如:按“最小原則”分配權(quán)限,用戶在統(tǒng)一管理平臺(tái)上申請(qǐng)基于具體訪問理由的權(quán)限;或者加強(qiáng)超級(jí)管理員權(quán)限的管理和審計(jì),無論網(wǎng)絡(luò)設(shè)備還是操作系統(tǒng),禁用root直接訪問,而是用用戶的唯一IT賬號(hào)登錄,再sudo到授權(quán)的功能賬號(hào)進(jìn)行操作,這樣既安全又有跡可尋。

軟件安裝標(biāo)準(zhǔn)化

軟件安裝標(biāo)準(zhǔn)化不僅大大減少了管理開銷,對(duì)IT環(huán)境安全性加強(qiáng)也有極大的幫助。

比如避免員工隨意安裝客戶端軟件而帶入可疑代碼或病毒。因?yàn)橄到y(tǒng)標(biāo)準(zhǔn)化了,所以可以統(tǒng)一推送更新的安全策略到客戶端等。

定期軟件、固件、系統(tǒng)及其補(bǔ)丁的更新

軟件和補(bǔ)丁的定期更新對(duì)于信息安全的意義勿用多說了,我們?cè)谇拔摹对O(shè)計(jì)環(huán)境的安全體系概述》中的第2節(jié)“安全事件引發(fā)的思考”中舉過臺(tái)積電因WannaCry入侵而遭受重大損失的例子,事件主要原因就是未能及時(shí)更新系統(tǒng)補(bǔ)丁造成的。

需要強(qiáng)調(diào)的是,補(bǔ)丁管理不是一次性的安全舉措,而是一個(gè)有序的嚴(yán)謹(jǐn)?shù)尼槍?duì)不同層的關(guān)鍵基礎(chǔ)設(shè)施組件而計(jì)劃、審核、測(cè)試,并且實(shí)施的一個(gè)流程,需要持續(xù)地、堅(jiān)持地進(jìn)行。

日志集中收集和規(guī)劃審計(jì)策略

現(xiàn)在的系統(tǒng)和設(shè)備的日志功能已經(jīng)發(fā)展得越來越豐富了,由于IT組件眾多,日志中的信息量極大,如果不合理規(guī)劃,很難有效收集,及時(shí)發(fā)現(xiàn)安全問題。

安全加固首先要做好策略計(jì)劃,比如需要記錄哪些類設(shè)備的日志,記錄哪些內(nèi)容,必須記錄還是可選記錄等,記錄標(biāo)志等;然后規(guī)劃一個(gè)集中收集、管理日志的方法,比如配置日志文件定期歸檔,搭建日志服務(wù)器,集中收集關(guān)鍵日志,并集成自動(dòng)分析和安全報(bào)警流程,可以及時(shí)發(fā)現(xiàn)安全隱患、可疑入侵,比如:系統(tǒng)多次被未授權(quán)用戶登錄,文件被可疑刪除等。

系統(tǒng)日志管理已經(jīng)是安全加固不可缺少的策略之一了。

(訪問過程)加密

我們?cè)凇凹用堋鼻疤氐丶由稀霸L問過程”,旨在強(qiáng)調(diào),這里的安全加固是針對(duì)訪問過程安全保護(hù)的,包括: 遠(yuǎn)程登錄(ssh, rdp, vnc)。通過網(wǎng)頁(yè)訪問的應(yīng)用程序,數(shù)據(jù)傳輸?shù)龋宦山谩懊魑摹倍褂眉用軈f(xié)議配置等。比如,在系統(tǒng)或網(wǎng)絡(luò)設(shè)備安全配置中默認(rèn)禁用ftp,telnet,啟用TLS/SSL,用ldapsi進(jìn)行認(rèn)證連接,默認(rèn)web訪問用https而非http等等。

下面我們對(duì)每一層需要特別加固的部分再作進(jìn)一步闡述。

3.2)安全加固基本策略和原則

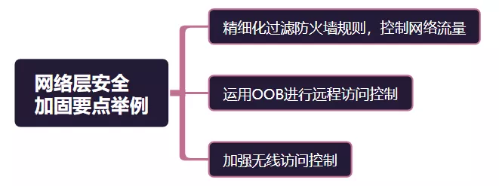

網(wǎng)絡(luò)為企業(yè)的關(guān)鍵基礎(chǔ)設(shè)施之一,因此保護(hù)公司整體網(wǎng)絡(luò)安全尤其重要,其安全控制措施之一就是對(duì)網(wǎng)絡(luò)進(jìn)行安全加固,以防止對(duì)網(wǎng)絡(luò)層未授權(quán)的訪問或攻擊。

這個(gè)層的安全加固側(cè)重針對(duì)路由器、交換機(jī)、防火墻、無線、VPN等關(guān)鍵網(wǎng)絡(luò)設(shè)備及其相關(guān)配置。安全加固要基于“分級(jí)隔離”,“關(guān)閉不需要的物理網(wǎng)絡(luò)端口”、“先授權(quán)再允許訪問”的原則。

除此之外,加固的重點(diǎn)項(xiàng)列舉如下:

精細(xì)化打磨防火墻策略,梳理和有序控制網(wǎng)絡(luò)流量

我們從實(shí)踐中體會(huì)到,防火墻策略的制定是門“藝術(shù)”細(xì)活,制定規(guī)則不能太寬泛,特別是在公有云上的環(huán)境,安全組和訪問控制規(guī)則要根據(jù)架構(gòu)、訪問人員、來訪地點(diǎn)嚴(yán)格控制和審查。關(guān)于云上的網(wǎng)絡(luò)安全加固,建議大家閱讀微軟的“適應(yīng)性網(wǎng)絡(luò)安全固化”[7]一文,值得學(xué)習(xí)并運(yùn)用到生產(chǎn)環(huán)境中。

但是,防火墻規(guī)則也不能一刀切得過度限制,否則會(huì)給業(yè)務(wù)效率帶來負(fù)面影響。比如:在等級(jí)最高的研發(fā)環(huán)境中,研發(fā)團(tuán)隊(duì)是跨區(qū)協(xié)同工作的,如果過度限制了應(yīng)用程序和數(shù)據(jù)的訪問,會(huì)導(dǎo)致項(xiàng)目數(shù)據(jù)不能同步共享,從而影響項(xiàng)目開發(fā)進(jìn)度。

運(yùn)用OOB(Out of Band)進(jìn)行遠(yuǎn)程訪問控制。

網(wǎng)絡(luò)層的遠(yuǎn)程訪問是經(jīng)常需要的,比如:管理員需要遠(yuǎn)程訪問數(shù)據(jù)中心的網(wǎng)絡(luò)設(shè)備安裝、更新或排錯(cuò)。傳統(tǒng)的做法是管理員打開特定的端口進(jìn)行遠(yuǎn)程操作,按時(shí)這個(gè)開放的端口也給黑客有了可乘之機(jī),他們會(huì)利用這個(gè)端口入侵系統(tǒng)環(huán)境。OOB技術(shù)能阻止和預(yù)防這類安全風(fēng)險(xiǎn)。

無線訪問安全

這里特別強(qiáng)調(diào)無線訪問的安全,因?yàn)闊o線網(wǎng)絡(luò)相對(duì)有線網(wǎng)絡(luò)更容易被攻擊。

無線安全加固重點(diǎn)在于通過 802.1X協(xié)議-安全證書方式來進(jìn)行認(rèn)證和授權(quán)訪問。

CIS有專門對(duì)主流品牌,比如Cisco,Checkpoint, Juniper等網(wǎng)絡(luò)產(chǎn)品的安全基準(zhǔn)指南,可以下載做安全評(píng)估。

3.3)主機(jī)的安全加固

主機(jī)安全加固主要是對(duì)主機(jī)和及其相關(guān)的用戶終端設(shè)備(筆記本、臺(tái)式機(jī)、Pad)的安全管理和加固。

加固側(cè)重對(duì)設(shè)備硬件和軟件的資產(chǎn)(CMDB)的管理配置,防止未經(jīng)授權(quán)和登記的設(shè)備連入企業(yè)網(wǎng)絡(luò);當(dāng)然除了訪問控制,對(duì)高安全性區(qū)域的進(jìn)入還可以增加雙因素登入方式,提高接入門檻;終端設(shè)備還會(huì)強(qiáng)化移動(dòng)設(shè)備接入的管理,比如通過安全策略禁止對(duì)USB的寫入或者讀寫。

主機(jī)安全還應(yīng)該根據(jù)其使用場(chǎng)景,分類放置于數(shù)據(jù)中心的不同安全域。

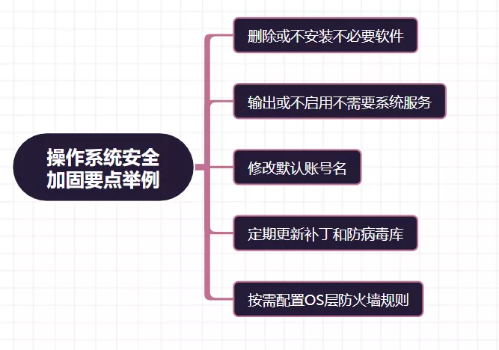

3.4)操作系統(tǒng)的安全加固

操作系統(tǒng)安全加固顧名思義就是專門針對(duì)各類操作系統(tǒng)的安全配置定制。也許你會(huì)想,我們已經(jīng)做了嚴(yán)格的物理和網(wǎng)絡(luò)層隔離了,還有必要對(duì)操作系統(tǒng)進(jìn)行安全加固嗎?答案是:肯定有必要的。

首先,操作系統(tǒng)是有漏洞,凡是有漏洞,就會(huì)有安全隱患;其次,不同操縱系統(tǒng)的用戶賬號(hào)可能沒有做集成,比如有的公司的研發(fā)環(huán)境,工程師可能有AD、NIS、VNC3套以上的賬號(hào)和密碼,為了省事,員工經(jīng)常使用弱密碼,甚至共享賬號(hào)和密碼,重要的項(xiàng)目信息很容易被看到,并以某種方式傳出去。

前面已經(jīng)提到,操作系統(tǒng)的安全加固不僅對(duì)安全風(fēng)險(xiǎn)起了“屏蔽”作用,而且安全加固是基于安全基準(zhǔn)標(biāo)準(zhǔn)化定制的,因此部署會(huì)非常快捷而高效。

最小化安裝系統(tǒng)工具、軟件和服務(wù),避免不必要的端口和服務(wù)打開而留下“后門”隱患;

部署防病毒軟件和病毒數(shù)據(jù)庫(kù)的定期更新,對(duì)于windows環(huán)境相信大家已經(jīng)作為默認(rèn)實(shí)踐,不過有的公司還參照CIS的建議,對(duì)于Linux的操作系統(tǒng),安裝AIDE[]和防病毒軟件,如果在公有云上的場(chǎng)景里,建議在非安全區(qū)域里采用;

OS層的防火墻定制

OS層的防火墻建議根據(jù)實(shí)際環(huán)境定制,比如在高安全的計(jì)算域里,因?yàn)樵诰W(wǎng)絡(luò)層方面已經(jīng)定制了嚴(yán)謹(jǐn)?shù)姆阑饓σ?guī)則,所以在Linux 操作系統(tǒng)層可以忽略此定制,否則會(huì)造成重復(fù)或過度加固;另外一種情況,用戶如果覺得自己的網(wǎng)絡(luò)層配置還不夠成熟,或者是在多方協(xié)同合作的環(huán)境中,就可以考慮在OS層啟用和配置防火墻規(guī)則。

我們建議通過運(yùn)用Ansible,結(jié)合CIS安全基準(zhǔn)來自動(dòng)化地實(shí)現(xiàn)Linux系統(tǒng)和網(wǎng)絡(luò)層的安全加固,這樣會(huì)大大提高研發(fā)環(huán)境的安全性和管理效率。

3.5)應(yīng)用層的安全加固

應(yīng)用層的安全加固,也稱為“應(yīng)用程序安全屏蔽”。它旨在針對(duì)企業(yè)重點(diǎn)使用的應(yīng)用程序,進(jìn)行強(qiáng)化安全配置,提升應(yīng)用層的安全防護(hù),防止IP被盜,代碼泄露、不合規(guī)濫用或惡意篡改等。

應(yīng)用層的加固也是根據(jù)安全域、安全級(jí)別先做選擇、分類分級(jí),然后制定不同的安全配置策略來進(jìn)行加固,除了本章3.1節(jié)提到的幾個(gè)基本加固重點(diǎn)以外,還需要考慮增強(qiáng)對(duì)應(yīng)用程序中的代碼保護(hù)措施,工具包的生命周期管理,更新管理、應(yīng)用程序配置標(biāo)準(zhǔn)化等。

此外,建議對(duì)應(yīng)用程序做瘦身處理,比如刪除sample文件和附帶的默認(rèn)密碼,禁用或刪除不需要的功能組件,不要將多個(gè)功能的應(yīng)用裝在同一臺(tái)服務(wù)器上等。

廠商也在致力于對(duì)產(chǎn)品的安全加固,比如像提供配置和生命管理周期產(chǎn)品的達(dá)索這樣的大廠商,更是將安全要素融入到了產(chǎn)品的開發(fā)設(shè)計(jì)中[8],那么對(duì)這類產(chǎn)品我們就可以比較輕松地按照廠商給的建議來做安全加固。

對(duì)于芯片研發(fā)環(huán)境,比較大的應(yīng)用程序都內(nèi)嵌數(shù)據(jù)庫(kù),可以考慮對(duì)數(shù)據(jù)庫(kù)另外再做一層加固,如果數(shù)據(jù)庫(kù)涉及高度敏感的數(shù)據(jù),更要考慮做加密處理。

3.6)數(shù)據(jù)層的安全加固

數(shù)據(jù)層的安全加固無疑需要最“堅(jiān)實(shí)”的安全屏障,因?yàn)镮P、研發(fā)數(shù)據(jù)和產(chǎn)品資料是芯片行業(yè)最為重視的安全保護(hù)核心,一旦泄露就可能對(duì)企業(yè)造成重大損失和影響。其加固重點(diǎn)在于圍繞存放數(shù)據(jù)和IP的存儲(chǔ)設(shè)備,訪問授權(quán)、傳輸路徑上的安全措施及其監(jiān)控和審計(jì),針對(duì)芯片行業(yè),建議措施如下:

對(duì)最敏感的設(shè)計(jì)數(shù)據(jù)和IP做加密保護(hù),在災(zāi)備策略中,采用先加密再存放到備份介質(zhì)上

防止超級(jí)管理員訪問敏感數(shù)據(jù)

為Netapp配置NFS4.1 Kerberos加密來提升數(shù)據(jù)訪問安全性

數(shù)據(jù)加密傳輸,并增加監(jiān)控和審計(jì)控制措施

四、總結(jié):

系統(tǒng)安全加固是以盡可能地降低企業(yè)安全風(fēng)險(xiǎn)和威脅為目標(biāo)的,本文基于安全行業(yè)推薦的最佳實(shí)踐指導(dǎo)框架,結(jié)合芯片研發(fā)環(huán)境展開做了簡(jiǎn)要介紹;根據(jù)研發(fā)環(huán)境不同的安全域,分級(jí)制定安全基準(zhǔn),根據(jù)安全加固幾個(gè)原則推薦,對(duì)主要五個(gè)層:網(wǎng)絡(luò)層、應(yīng)用層、主機(jī)層、操縱系統(tǒng)層和數(shù)據(jù)層進(jìn)行特別的安全加固:比如,修補(bǔ)漏洞、嚴(yán)控權(quán)限、布控防火墻規(guī)則等,希望通過在諸如“一個(gè)中心、三層隔離、五層安全控制”的安全體系下,通過對(duì)網(wǎng)絡(luò)、主機(jī)、操作系統(tǒng)、應(yīng)用程序和數(shù)據(jù)這五個(gè)關(guān)鍵層的安全加固和特別控制,建造起有效的阻止入侵和防止數(shù)據(jù)泄露的安全防線。

最后,我們要強(qiáng)調(diào)的是,安全加固不是一個(gè)一次性項(xiàng)目,而是一個(gè)從計(jì)劃到評(píng)估基準(zhǔn)線再到測(cè)試最后部署的一個(gè)持續(xù)而不斷更新的流程。“千丈之堤,以螻蟻之穴潰;百尺之室,以突隙之熾焚” !信息安全的城墻需要細(xì)致、全面而長(zhǎng)期的努力!