6 月 17 日消息,卡巴斯基旗下 GReAT 團(tuán)隊(duì)披露,有黑客通過(guò)設(shè)置山寨 DeepSeek AI 網(wǎng)站面向海外用戶進(jìn)行釣魚,傳播一種名為 BrowserVenom 的新型惡意木馬程序,專門劫持用戶瀏覽器的網(wǎng)絡(luò)流量,并竊取個(gè)人隱私數(shù)據(jù)。

研究人員指出,黑客首先設(shè)置一系列山寨 DeepSeek(英語(yǔ))網(wǎng)站,之后購(gòu)買 Google 搜索廣告,將釣魚網(wǎng)站推送到與“DeepSeek R1”相關(guān)的搜索結(jié)果頂部,如果受害者輕信相應(yīng)廣告彈窗點(diǎn)擊進(jìn)入,便容易中招。

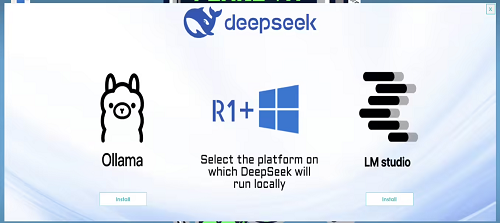

參考分析通報(bào)獲悉,黑客設(shè)置的相應(yīng)釣魚網(wǎng)站能根據(jù)訪客所使用的操作系統(tǒng)動(dòng)態(tài)呈現(xiàn)相應(yīng)版本,以提高詐騙成功率。例如 Windows 用戶訪問(wèn)該頁(yè)面時(shí),便會(huì)看到一個(gè)“Try now(現(xiàn)在嘗試)”按鈕,點(diǎn)擊后會(huì)跳轉(zhuǎn)至一個(gè)看似是驗(yàn)證碼的頁(yè)面,要求完成“我不是機(jī)器人”的驗(yàn)證。而這一驗(yàn)證實(shí)際上是通過(guò) JavaScript 代碼混淆實(shí)現(xiàn)的,并無(wú)真實(shí)驗(yàn)證功能,目的在于規(guī)避安全公司設(shè)置的自動(dòng)化檢測(cè)系統(tǒng)。

而在受害者完成所謂的驗(yàn)證后,頁(yè)面會(huì)提供一個(gè)名為“AI_Launcher_1.21.exe”的程序供其下載,該程序偽裝成所謂 DeepSeek 安裝包,實(shí)際是 BrowserVenom 腳本程序。

▲ 制作拙劣的山寨 DeepSeek 安裝包

研究人員分析后發(fā)現(xiàn),相應(yīng)腳本在運(yùn)行后首先會(huì)對(duì)系統(tǒng)進(jìn)行檢測(cè),之后會(huì)將自身加入到 Windows Defender 掃描白名單中,如果受害者運(yùn)行環(huán)境擁有管理員權(quán)限,相應(yīng)木馬便會(huì)從黑客架設(shè)的 C2 服務(wù)器中下載運(yùn)行 BrowserVenom 木馬本身。

在 BrowserVenom 木馬運(yùn)行后,其首先會(huì)判斷自身是否已擁有管理員權(quán)限,若有權(quán)限,它將自動(dòng)安裝由黑客簽發(fā)的根證書,從而實(shí)現(xiàn)對(duì)用戶瀏覽器所有流量的攔截與解密。該木馬會(huì)修改 Chrome、Edge、Firefox 等常見(jiàn)的基于 Chromium 和 Gecko 內(nèi)核的瀏覽器配置文件,強(qiáng)制將所有網(wǎng)絡(luò)請(qǐng)求通過(guò)黑客設(shè)置的代理服務(wù)器轉(zhuǎn)發(fā),實(shí)現(xiàn)對(duì)受害者網(wǎng)絡(luò)活動(dòng)的全面監(jiān)控。

研究人員提醒廣大用戶,在使用 AI 工具時(shí)應(yīng)通過(guò)官方網(wǎng)站獲取資源,避免通過(guò)搜索引擎點(diǎn)擊來(lái)路不明的廣告鏈接,以免誤入陷阱。