研究人員發(fā)現(xiàn)新的Windows 0day權(quán)限提升漏洞,影響所有Windows 版本。

8月,微軟發(fā)布了CVE-2021-34484 Windows用戶配置服務(wù)權(quán)限提升漏洞的安全補(bǔ)丁。補(bǔ)丁發(fā)布后,安全研究人員Naceri 發(fā)現(xiàn)該補(bǔ)丁并沒有完全修復(fù)該漏洞,可以使用新的漏洞利用進(jìn)行繞過。

在之前的CVE-2021-34484漏洞分析中,用戶可以濫用用戶配置服務(wù)來創(chuàng)建第二個junction(連接)。但ZDI安全公告和微軟補(bǔ)丁中,都將該漏洞看做是任意目錄刪除目錄。微軟只是修復(fù)了該漏洞的表象,但沒有解決本質(zhì)問題。研究人員通過修改之前的PoC漏洞利用仍然可以實(shí)現(xiàn)權(quán)限提升。

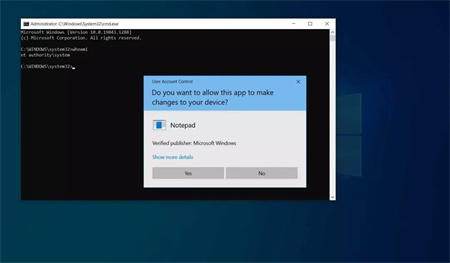

該漏洞利用要求攻擊者知道另外一個用戶的用戶名和密碼,但是并不像其他權(quán)限提升漏洞那么嚴(yán)重。CERT/CC漏洞分析師Dormann測試了該漏洞,發(fā)現(xiàn)該漏洞利用并不是每次都能成功創(chuàng)建提權(quán)的命令行。BleepingComputer研究人員測試該漏洞后,成功啟動了提權(quán)的命令行窗口:

漏洞利用以system權(quán)限啟動命令行

目前,關(guān)于該漏洞的好消息是漏洞利用需要攻擊者知道另一個用戶的用戶名和密碼才能觸發(fā)該漏洞,所以可能并不會廣泛應(yīng)用于攻擊活動中。壞消息是該漏洞影響所有的Windows版本,包括Windows 10、Windows 11和Windows server 2022等最新的Windows版本。