近期,安全研究人員發(fā)布了有關(guān)一系列MacOS惡意軟件從多個應(yīng)用程序中竊取登錄信息的方法的詳細信息,使其幕后操控者能夠竊取賬戶,密碼等敏感信息。

被稱為XCSSET的惡意軟件不斷發(fā)展,一年多來一直通過感染本地Xcode項目來針對macOS開發(fā)人員。

竊取電報賬戶、Chrome密碼等敏感數(shù)據(jù)

XCSSET從受感染的計算機收集屬于某些應(yīng)用程序的敏感信息文件,并將它們發(fā)送到命令和控制 (C2) 服務(wù)器。

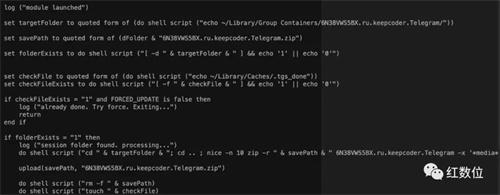

目標應(yīng)用程序之一是Telegram即時消息軟件。惡意軟件為Group Containers目錄下的“keepcoder.Telegram”文件夾創(chuàng)建存檔“telegram.applescript”。

竊取Telegram文件夾的XCSSET腳本

收集Telegram文件夾允許黑客以賬戶的合法所有者身份登錄電報應(yīng)用程序。趨勢科技的研究人員解釋說,如果將被盜文件夾復制到另一臺安裝了Telegram的機器上,攻擊者便可以訪問受害者的賬戶。

XCSSET可以通過這種方式竊取敏感數(shù)據(jù),因為普通用戶可以訪問具有讀寫權(quán)限的Application沙箱目錄。“并非所有的可執(zhí)行文件都在 macOS 上進行了沙盒處理,這意味著一個簡單的腳本就可以竊取沙盒目錄中存儲的所有數(shù)據(jù)”。

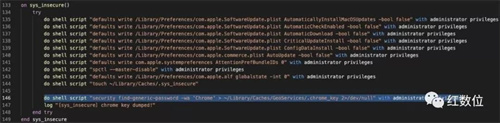

研究人員還分析了用于竊取谷歌瀏覽器中保存的密碼的方法,這種技術(shù)需要用戶交互,至少自2016年以來就已被捕獲。威脅行為者需要獲取安全存儲密鑰,該密鑰作為“Chrome 安全存儲”存儲在用戶的鑰匙串中。但是,他們使用虛假對話框來誘騙用戶授予管理員權(quán)限,以執(zhí)行攻擊者的所有必要操作,以獲取可以解密Chrome中存儲的密碼的安全存儲密鑰。

請求管理員權(quán)限的XCSSET腳本

解密后,所有數(shù)據(jù)都會發(fā)送到攻擊者的命令和控制服務(wù)器。XCSSET中還存在類似的腳本,用于從其他應(yīng)用程序竊取敏感數(shù)據(jù):微信、聯(lián)系人、印象筆記、筆記、Opera、Skype。

趨勢科技研究人員表示,他們分析的最新版本的XCSSET還具有更新的C2服務(wù)器列表和新的“金絲雀”模塊,用于在實驗性Chrome Canary網(wǎng)絡(luò)瀏覽器中進行跨站點腳本 (XSS) 注入。

盡管惡意軟件的最新更新遠未增加重要功能,但它們表明XCSSET正在不斷發(fā)展和適應(yīng)。

XCSSET的目標是最新的macOS 版本(當前為 Big Sur),過去曾有人發(fā)現(xiàn)利用零日漏洞來繞過對完整磁盤訪問的保護并獲取來自用戶的明確內(nèi)容。

安裝的MAC版殺毒軟件

綜上你可以看這個惡意軟件專門針對MAC高階的程序員,往往這些小伙伴都是以為自己能力足夠強大,對安裝殺毒軟件也是不以為然的,此惡意軟件正是利用了這種心理。家人們啦,不要再相信Mac電腦無比安全一說,殺毒軟件還是要安裝的。