導語:

近兩年來,零信任(Zero Trust)和ATT&CK在安全圈著實火熱,特別是前者,大廠搖旗吶喊,小廠也擂鼓助威,都說自己是零信任理念的先行者, IAM相關廠商說零信任架構里面,身份是新邊界;NAC和防火墻廠商說策略檢查點是零信任的關鍵部件;VPN廠商說他們除了加密也支持多因素認證,符合零信任的特征;數(shù)據(jù)安全公司說他們保護的就是敏感數(shù)據(jù),和零信任的目標完全一致。總之,不扯上點關系都不好意思。

著名咨詢機構Gartner曾在《零信任網(wǎng)絡訪問市場指南》中預測2023年將有60%的組織采用ZTNA(SDP)取代VPN技術。VPN一直是遠程接入的首選方式,而本次新冠疫情催生的遠程辦公的熱潮中,VPN資源消耗和“卡頓”問題被成倍放大,某國內著名公司 SSL VPN 設備被曝存在漏洞,被APT組織Darkhotel(APT-C-06)利用而發(fā)起針對我國多駐外機構發(fā)起攻擊的事件也被爆出,VPN真如風燭殘年的老人一般,盡顯老態(tài)嗎?有安全媒體甚至斷言:如果新冠疫情發(fā)展成持久戰(zhàn),VPN與零信任架構的“決勝局”勢必將提前上演。

那么,當我們談零信任的時候,需要了解哪些主要東西呢?本文將試圖提煉出要點。

一、零信任的起源

現(xiàn)有TCP/IP協(xié)議和互聯(lián)網(wǎng)是為互聯(lián)互通而設計,沒有考慮太多的安全控制,任何主機之間可以相互通信,黑客可以探測互聯(lián)網(wǎng)絡中的任意目標,而在現(xiàn)實中,我們要約見相關的人或去某些單位不但要認證身份,甚至需要提前預約和審批。

即使有了防火墻將外網(wǎng)的攻擊進行阻擋,整個內網(wǎng)的機器之間也是可以相互訪問。

零信任的出現(xiàn)主要基于兩項原因:

●云大物移技術的發(fā)展和數(shù)字化轉型讓邊界更加模糊,傳統(tǒng)城堡式防御模型面臨巨大挑戰(zhàn),甚至不再奏效。

●內部人員的威脅和APT攻擊讓內網(wǎng)和互聯(lián)網(wǎng)一樣充滿風險,默認和靜態(tài)的信任模型需要革新。

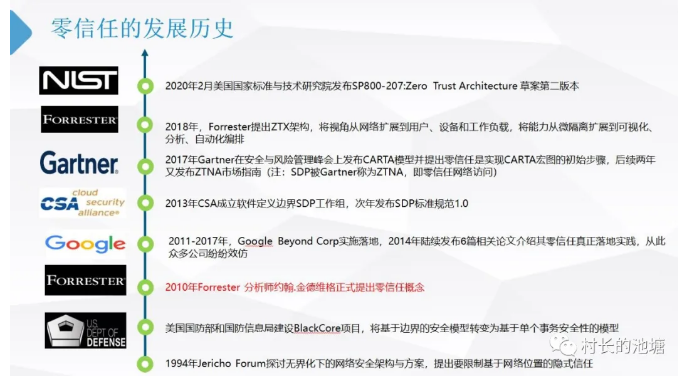

零信任發(fā)展中有較大影響的機構和歷程如下:

二、主要流派

(一)Forrester

提到零信任,首先需要提及的就是Forrester這家咨詢機構。

但梳理零信任的發(fā)展歷史和主要流派可以看出,盡管最早提出Zero Trust一詞的是Forrester分析師約翰。金德維格,但零信任并不是憑空才出現(xiàn)的,很早就有了雛形,包括美國國防部的黑核項目,就是希望解決傳統(tǒng)默認、靜態(tài)的網(wǎng)絡信任隱藏著巨大風險的問題。

金德維格認為傳統(tǒng)基于邊界的網(wǎng)絡安全架構存在風險,可信的內部網(wǎng)絡充滿威脅,信任是致命的風險。并提到了三個核心觀點:

●不再以一個清晰的邊界,來劃分信任或不信任的設備;

●不再有信任或不信任的網(wǎng)絡;

●不再有信任或不信任的用戶。

有意思的是,這哥們提完這個概念沒幾年,就去Palo Alto Networks實踐去了,直到另外一位分析師坎寧安繼續(xù)在Forrester扛起了零信任的大旗,他在Forrester的主頁上介紹自己是零信任的一個huge fans,并于2018年提出ZTX(零信任擴展),將零信任的范圍從網(wǎng)絡擴展到設備、用戶和工作負載,將能力從微隔離擴展到可視化與分析、自動化與編排,并提出身份不僅僅針對用戶,還包括IP地址、MAC 地址、操作系統(tǒng)等,也就是說具有身份的任何實體包括用戶、設備、云資產、網(wǎng)絡分段都必須在零信任架構下進行識別、認證和管理。

微分段是零信任的一個關鍵能力,不僅僅包括網(wǎng)絡、用戶,還包括設備、容器、微服務、甚至進程等,可見零信任的概念和范疇已經(jīng)得到極大的延伸和擴展。(有空再專門介紹ZTX)

(二)Google

真正引起業(yè)界對零信任極大興趣的,當屬Google在2014年陸續(xù)發(fā)布6篇關于其自身實踐零信任的論文。2011-2017年期間,Google Beyond Corp項目實施落地,實現(xiàn)不區(qū)分內外網(wǎng),讓員工不借助VPN安全地在任何地方開展工作,將訪問權限從網(wǎng)絡邊界轉移到設備、用戶和應用。Beyond Corp的核心思想是組織不應該信任任何實體,無論該實體是在邊界內還是在邊界外,應該遵循“永不信任,始終驗證”的原則。有傳谷歌開展這個項目與2009年遭受極光行動導致Gmail郵箱和源代碼被APT組織入侵有關,但沒有官方的說法。

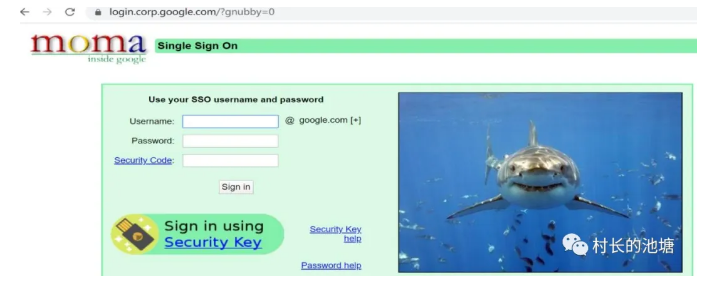

關于Beyond Corp的介紹資料非常多,論文也可以找到,就不再詳述,這是谷歌員工從任何地方登陸訪問內部業(yè)務的界面:

最近Google也發(fā)布了 BeyondProd白皮書,詳細介紹了容器化的云原生安全模型。該模型超越了傳統(tǒng)的基于邊界的安全模型,而是利用代碼來源和服務身份標識作為安全基石。同時,Google還提供了一份可用于實現(xiàn)其安全模型的開源軟件列表,解決容器、微服務等云原生安全。

(三)Gartner

作為安全規(guī)劃和咨詢領域最權威機構的Gartner,在2017年安全與風險管理峰會上發(fā)布CARTA模型并提出零信任是實現(xiàn)CARTA宏圖的初始步驟,后續(xù)又發(fā)布ZTNA市場指南(注:SDP被Gartner稱為ZTNA,即零信任網(wǎng)絡訪問)。CARTA 是自適應安全架構的3.0版本,英文Continuous Adaptive Risk and Trust Assessment的縮寫, 強調通過持續(xù)監(jiān)控和審計來判斷安全狀況,沒有絕對的安全和100%的信任,尋求一種0和1之間的風險與信任的平衡,并提出完整的保護=阻止+檢測與響應、完整的訪問保護=運行訪問+驗證等觀點。

Gartner的CARTA模型將零信任和攻擊防護相結合,形成了持續(xù)的風險和信任評估,由于該模型比較龐大和復雜,在此就不詳述。

(四)CSA

國際云安全聯(lián)盟于2013年成立SDP(Software Defined Perimeter,軟件定義邊界)工作組,由美國中央情報局(CIA) CTO Bob 擔任工作組組長,并于2014年發(fā)布SPEC 1.0等多項研究成果。SDP作為新一代網(wǎng)絡安全解決理念,其整個中心思想是通過軟件的方式,在移動和云化的時代,構建一個虛擬的企業(yè)邊界,利用基于身份的訪問控制,來應對邊界模糊化帶來的粗粒度控制問題,以此達到保護企業(yè)數(shù)據(jù)安全的目的。經(jīng)過多年發(fā)展,SDP技術越來越被廣泛應用,成為零信任最成熟的商業(yè)解決方案,Zscaler、Akamai等國外著名云安全廠商和一些國內公司如聯(lián)軟科技、云深互聯(lián)等都有相關產品和解決方案。

(五)NIST

熟悉網(wǎng)絡安全的都知道,美國國家標準與技術研究院NIST出臺了很多網(wǎng)絡安全相關的標準和規(guī)范,在網(wǎng)絡安全的標準化方面發(fā)揮著重要的作用,如著名的SP800系列。2020年2月,NIST發(fā)布SP800-207:Zero Trust Architecture 草案第二版本。

草案對零信任架構ZTA的定義如下:利用零信任的企業(yè)網(wǎng)絡安全規(guī)劃,包括概念、思路和組件關系的集合、旨在消除在信息系統(tǒng)和服務中實施精準訪問策略的不確定性。

該標準強調安全防護應該圍繞著資源(數(shù)據(jù)、負載、應用等),零信任適用于一個組織內部或與合作伙伴協(xié)助完成的工作環(huán)境,并非常詳細地描述了零信任架構的邏輯組件。

各主要部件的介紹如下:

策略引擎(Policy Engine):該組件通過獲取多方數(shù)據(jù)(如CDM、威脅情報)來最終決定是否允許指定的主體可以對資源進行訪問。

策略管理器(Policy Administrator):該組件負責建立或關閉主體與資源之間的連接。它將生成客戶端用來訪問企業(yè)資源的任何身份驗證,令牌或憑據(jù)。它與策略引擎緊密相關,并依賴于策略引擎決定最終允許還是拒絕連接。

策略執(zhí)行點(Policy Enforcement Point):此系統(tǒng)負責啟用,監(jiān)視并最終終止主體與企業(yè)資源之間的連接。這是ZTA中的單個邏輯組件,但可以分為兩個不同的組件:客戶端和資源端。

持續(xù)性診斷和緩解(Continuous and Diagnostics and Mitigation):該系統(tǒng)收集有關企業(yè)資產當前狀態(tài)的信息,常見的CDM如終端安全管理系統(tǒng),可將訪問終端的漏洞和補丁情況提供給策略引擎做決策。

行業(yè)合規(guī)系統(tǒng):此系統(tǒng)可確保企業(yè)遵守其可能受到的任何監(jiān)管制度(例如FISMA,GDPR等),包括企業(yè)為確保合規(guī)性而開發(fā)的所有策略規(guī)則。

威脅情報源:此系統(tǒng)從內部或外部來源提供信息,以幫助策略引擎做出訪問決策。這些服務從內部或多個外部源獲取有關新發(fā)現(xiàn)的攻擊或漏洞的信息。

數(shù)據(jù)訪問策略:這是訪問企業(yè)資源的規(guī)則和策略的集合。可以在策略引擎中實現(xiàn)錄入或動態(tài)生成,比如銷售人員只能訪問CRM系統(tǒng)而不可以訪問財務系統(tǒng)等。

PKI系統(tǒng):此系統(tǒng)負責生成和記錄企業(yè)頒發(fā)給資源、主體和應用程序的證書。

ID管理系統(tǒng):此系統(tǒng)負責創(chuàng)建,存儲和管理企業(yè)用戶帳戶和身份記錄(如LDAP、4A、IAM)。

安全事件和事件管理(SIEM)系統(tǒng):該系統(tǒng)收集和分析各種系統(tǒng)產生的安全事件、日志、流量,這些數(shù)據(jù)將用于完善策略并警告可能對企業(yè)資產的攻擊。

從上述組件可以看出,零信任架構中的眾多組件并不是新的技術或產品,而是按照零信任理念形成的一個面向用戶、設備和應用的完整端對端安全解決方案。

三、真正價值

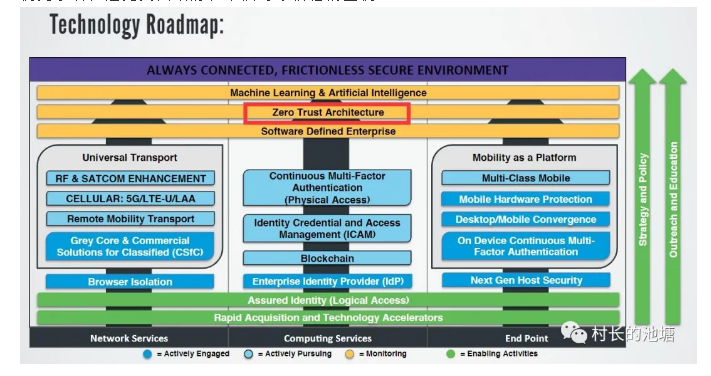

美國軍隊和政府一直通過一些列工程或行動提升重要機構網(wǎng)絡安全能力,包括2006年開始的大型攻防演習“CyberStorm”、愛因斯坦工程(已多期)、CDM(持續(xù)監(jiān)測與診斷計劃)等,這些安全項目無窮無盡但并不能讓用戶知道方向在哪里,美國聯(lián)邦首席信息官Kent曾說:“一直以來,我們希望有一個視角,使得各個政府機構在實施自己的安全計劃時,能夠考慮到一個長期的愿景。而現(xiàn)在達成的共識是:零信任正是這個愿景。”

美國國防部2019年發(fā)布的《數(shù)字現(xiàn)代化戰(zhàn)略規(guī)劃》中明確提出將零信任實施列為最高優(yōu)先事項,足見美國政府和軍隊對零信任的重視。

四、未來展望

可以看到,近年來零信任的內涵和外延在不斷發(fā)展、快速演變中,作為一種理念和新架構,ZTA能很好地指導我們進行安全規(guī)劃和訪問控制,實現(xiàn)對重要數(shù)據(jù)和應用的高強度安全保護。

開發(fā)能力強的一些甲方開始在新的業(yè)務場景和面向云的環(huán)境中開始實踐和落地零信任,其中SDP成為零信任領域相對更成熟的商業(yè)解決方案。本質上,零信任是一種基于用戶、設備、用戶和數(shù)據(jù)的端對端的安全解決方案,在這種模式下,網(wǎng)絡逐漸成為一個加密的通道,端點和云端的重要性愈發(fā)凸顯。

零信任是萬能的嗎?答案是:安全沒有銀彈,零信任并不能解決所有的安全問題,比如面向公眾互聯(lián)網(wǎng)匿名訪問的場景就難以應用零信任方案。另外,新的解決方案一定會帶來新的安全問題,比如AI的污染問題,零信任架構下,網(wǎng)關或策略控制器成為架構的核心,其自身可靠性、擴展性和安全性至關重要,同時所有的部件也是軟件實現(xiàn)的,自身的漏洞和缺陷難以避免。

既然零信任構建的是基于身份的新邊界,那么傳統(tǒng)邊界防御模型并不需要了嗎?答案也是否定的,傳統(tǒng)防御手段和邊界防御模型依然有效,身份只不過是在邊界模型基礎上構建的更細粒度和動態(tài)的邊界,是原有防御基礎上的一道新防線。

另外,可以看到,零信任是一個大的架構,沒有一家公司可以提供完整的解決方案,生態(tài)體系的建設非常重要,對用戶來講,選擇零信任供應商需要考慮很多因素(另文討論)。每家希望實施零信任架構的公司都處于發(fā)展的不同階段,零信任領域的一大玩家微軟最近宣布將推出零信任評估工具,針對零信任的六個基本要素(即身份、設備、應用程序、數(shù)據(jù)、基礎架構和網(wǎng)絡)幫助用戶判斷他們自己的位置,評估工具還能為組織提供有關如何進入到下一階段的建議。

Kent說:在充滿挑戰(zhàn)的安全建設這條隧道的盡頭,出現(xiàn)了一道眾所周知的亮光,它把許多安全項目和工程整合在一起,給了人們希望,零信任正是隧道盡頭的光明。

當然,也許是漫長之路。

村長有話說:

零信任這個詞匯翻譯成中文后比較抽象,容易誤解,并不像計算機世界里的0和1那么簡單,如果是真正的零信任,那么主體和客體之間的初始連接關系如何建立?零信任只是摒棄默認的信任,先認證后連接,基于最小權限原則而已。

同時,從前面分析可以看到,零信任架構中的眾多組件并不是新的技術或產品,但零信任是新的理念和安全規(guī)劃的方法,隨著SP800-207等標準的出臺,零信任架構將真正從概念走向工程化、標準化。