1、分支機構(gòu)的現(xiàn)狀

大中型企業(yè)一般都有分支機構(gòu),分公司、辦事處、營業(yè)網(wǎng)點、連鎖零售店、維修點等等。

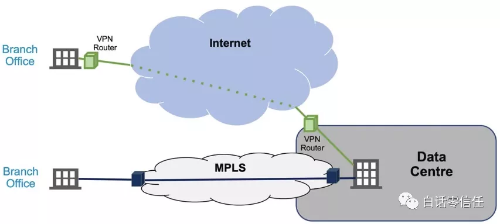

一直以來,分支機構(gòu)場景下的網(wǎng)絡(luò)技術(shù)都沒有什么變化,還是幾年前的那些老技術(shù)。通過MPLS專線或者IPSec VPN,把分公司員工跟總部數(shù)據(jù)中心的業(yè)務(wù)系統(tǒng)連接在一起,如下圖。

2、時代變了

如果業(yè)務(wù)系統(tǒng)只存在于數(shù)據(jù)中心,不需要其他連接的話,這種架構(gòu)看起來還不錯。

但是今天我們的IT架構(gòu)已經(jīng)不再是這樣了。人們需要訪問的信息不止存在于數(shù)據(jù)中心。很多內(nèi)部業(yè)務(wù)系統(tǒng)已經(jīng)遷移到了云端。

(1)SaaS:很多公司的HR管理系統(tǒng)、報銷系統(tǒng)都是采用了SaaS服務(wù)。

(2)IaaS/PaaS:很多公司內(nèi)部開發(fā)的業(yè)務(wù)系統(tǒng)部署在了云服務(wù)上,可能是阿里云,可能是騰訊云,或者一些政務(wù)云上。享受IaaS或PaaS云服務(wù)帶來的便利。

(3)互聯(lián)網(wǎng):上網(wǎng)是正常工作必備的條件。員工需要查資料,下載軟件等等。

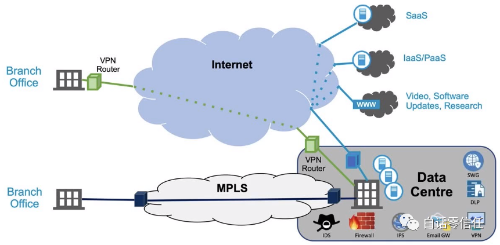

在這種網(wǎng)絡(luò)架構(gòu)下,分支機構(gòu)的員工想訪問SaaS服務(wù)的時候,流量是從總部數(shù)據(jù)中心分流出去的,如下圖。例如,大連的員工,訪問互聯(lián)網(wǎng)的出口可能是在上海。

總部數(shù)據(jù)中心成了網(wǎng)絡(luò)中心中轉(zhuǎn)點,所有安全設(shè)備也都部署在總部,如下圖。防火墻、入侵檢測、上網(wǎng)行為管理、VPN等等都部署在總部的數(shù)據(jù)中心,以此保證用戶的訪問安全。

3、傳統(tǒng)架構(gòu)的安全挑戰(zhàn)

上述的這種傳統(tǒng)的網(wǎng)絡(luò)安全架構(gòu)并不適應(yīng)新時代的需求。

整個架構(gòu)顯得臃腫不堪。

(1)體驗問題:用戶訪問SaaS應(yīng)用要先回總部再出去,連接過程中有很多不必要的額外的開銷,最終必然導(dǎo)致用戶體驗的降低。

(2)安全問題:傳統(tǒng)架構(gòu)的基本假設(shè)是——內(nèi)網(wǎng)安全,外網(wǎng)不安全。但是在今天看來,這種假設(shè)是不對的。

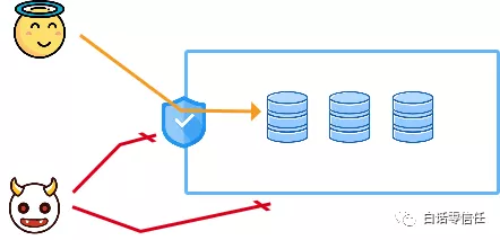

傳統(tǒng)架構(gòu)的安全思路是,把分公司和總部打通成一個內(nèi)網(wǎng),只有員工能進內(nèi)網(wǎng),所以默認內(nèi)網(wǎng)是安全的。再在內(nèi)外網(wǎng)之間部署一堆安全設(shè)備,把威脅攔在外部,不讓威脅進入內(nèi)網(wǎng)。這樣內(nèi)網(wǎng)就完全安全了。

傳統(tǒng)的依賴于內(nèi)外邊界的安全理論已經(jīng)不再適用于今天的場景。

(1)內(nèi)部威脅:各類APT攻擊的泛濫,勒索病毒的肆虐,來自企業(yè)內(nèi)部的威脅日益增加。員工可能會把互聯(lián)網(wǎng)上的病毒帶到公司內(nèi)網(wǎng)里來。

(2)云的流行:而且隨著應(yīng)用上云的趨勢,業(yè)務(wù)系統(tǒng)也慢慢在脫離內(nèi)網(wǎng),無法再受到內(nèi)網(wǎng)本地的安全設(shè)備保護。

(3)移動辦公:訪問者可能來自任何時間任何地點。這大大增加了企業(yè)網(wǎng)絡(luò)的攻擊面。

4、如何應(yīng)對挑戰(zhàn)?

內(nèi)外邊界已經(jīng)不再適用,我們需要一個更靈活的安全架構(gòu)。無論用戶身在何地,無論用戶要訪問什么應(yīng)用,都應(yīng)該能夠非常靈活的受到安全架構(gòu)的保護。

目前業(yè)界最新的安全架構(gòu)就是“零信任”。零信任顧名思義就是對任何人都不信任,無論用戶在哪,要訪問什么應(yīng)用,只有經(jīng)過最嚴格的身份認證,才能獲得授權(quán),連接企業(yè)的數(shù)據(jù)資產(chǎn)。

分支機構(gòu)場景下,零信任架構(gòu)本身可以是基于云端的,如下圖。原來總部的安全設(shè)備都可以挪到云端,形成一個“零信任安全云”。

(1)分布式提升效率

零信任安全云可以是分布式的。在全國各地部署節(jié)點,讓各地的分支機構(gòu)可以就近接受安全服務(wù)。這樣安全服務(wù)的效率更高,用戶訪問速度更快。

(2)先驗證,后連接,更安全

傳統(tǒng)架構(gòu)下,分支機構(gòu)員工是直接接入內(nèi)網(wǎng)的,很多業(yè)務(wù)系統(tǒng)都是直接暴露的,沒有設(shè)防。

零信任架構(gòu)下,無論用戶在內(nèi)網(wǎng)還是外網(wǎng),用戶都要先進行認證之后,才能連接業(yè)務(wù)系統(tǒng)。用戶發(fā)出的任何網(wǎng)絡(luò)請求都要經(jīng)過“零信任安全云”的檢驗,驗證合法之后才能轉(zhuǎn)發(fā)到業(yè)務(wù)系統(tǒng)。

未認證時,用戶只能連接到“零信任安全云”,連接不到內(nèi)網(wǎng)的業(yè)務(wù)系統(tǒng)。

在內(nèi)網(wǎng)零信任架構(gòu)下,不經(jīng)過零信任的身份認證的話,用戶連登錄頁都打不開。TCP的三次握手都會被拒絕連接都建立不起來。

零信任安全云的檢驗包括兩部分:身份驗證和授權(quán)驗證。證明自己是誰,什么部門,什么角色,確實有訪問權(quán)限,才能碰觸到業(yè)務(wù)系統(tǒng)。

(3)應(yīng)用層準入,減小攻擊面

分支機構(gòu)里面的電腦一般很難有效管控。

針對這種非管控設(shè)備,企業(yè)可以讓員工使用零信任的應(yīng)用層準入方案。只給分支機構(gòu)員工訪問web頁面的權(quán)限,不暴露其他協(xié)議和端口的資源。

這樣安全風(fēng)險就降到了最低。

而且,只提供應(yīng)用層的準入的話,用戶是不需要安裝客戶端的。這大大降低了分支機構(gòu)員工的使用難度。IT部推廣的難度也降低了。;-)

分支機構(gòu)需要使用的系統(tǒng)一般都是B/S架構(gòu)的,比較輕量。所以限制分支員工只能訪問web頁面,也能滿足使用需求。

(4)異常檢測

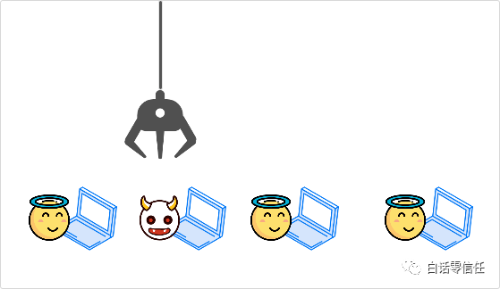

門店員工的上班時間、地點和工作內(nèi)容一般是比較固定的。異常行為很容易被察覺。

零信任有個理念是永遠假設(shè)用戶已經(jīng)被入侵了。所以零信任要求對用戶進行持續(xù)不斷的驗證。

每次用戶發(fā)出請求,零信任安全云的異常行為識別模塊都會進行對比分析。發(fā)現(xiàn)可以情況隨時觸發(fā)報警,甚至把用戶隔離。

例如,店員一般都在晚上用門店的電腦上傳銷售數(shù)據(jù)。但有一天用戶突然在另一個電腦上,半夜登錄了業(yè)務(wù)系統(tǒng)。這就非常可疑了。系統(tǒng)可以立即觸發(fā)一次短信驗證,否則不能繼續(xù)訪問。

5、與傳統(tǒng)安全的集成

零信任不是改朝換代的全新技術(shù)。零信任可以集成很多傳統(tǒng)安全設(shè)備。例如,入侵檢測、防病毒等等依然可以放在零信任安全云里面發(fā)揮作用。

零信任的身份認證可以集成MFA(多因子身份認證)來增強認證強度,集成SSO(單點登錄)來提升用戶體驗。

零信任不只是安全接入,也可以保護用戶的安全上網(wǎng)。通過集成上網(wǎng)行為管理等功能,屏蔽惡意網(wǎng)站,保護用戶不被互聯(lián)網(wǎng)上的木馬病毒和釣魚網(wǎng)站攻擊。

6、云原生的零信任架構(gòu)

看過我文章的朋友肯定知道我對云安全非常推崇。零信任天生就該是云原生的。云的好處實在太多了。

(1)復(fù)雜性降低

分支機構(gòu)的整個訪問過程都是基于互聯(lián)網(wǎng)的,分支機構(gòu)和總部之間不用部署網(wǎng)絡(luò)線路,網(wǎng)絡(luò)結(jié)構(gòu)變得非常簡單。

(2)靈活性提高

如果安全服務(wù)都能跑在普通服務(wù)器上的話,靈活性就大大增加了。例如把常用的服務(wù)打成一個鏡像。每次在一個新的省市新開門店,就在云上挑選距離當(dāng)?shù)刈罱奶摂M機,直接鏡像全套安全服務(wù)過去,就完事了。不用折騰硬件,不用找廠家來回調(diào)試了。

(3)威脅更遠了

當(dāng)你在分支機構(gòu)當(dāng)?shù)夭渴鸢踩频臅r候,實際上是讓安全服務(wù)離分支更近,讓威脅離總部更遠。

威脅從分支機構(gòu)開始,要打穿當(dāng)?shù)氐陌踩乒?jié)點,再入侵到總部的安全接入點,再殺進去才是業(yè)務(wù)系統(tǒng)。

整個戰(zhàn)線拉長了,戰(zhàn)略縱深增加了。

7、總結(jié)

分支機構(gòu)場景非常適合零信任架構(gòu)的落地。零信任安全云跟傳統(tǒng)的IPSec VPN硬件相比,有很多優(yōu)勢。

(1)首先就是更安全,不再是直接將用戶置于內(nèi)網(wǎng),而是通過零信任策略驗證后接入。

(2)其次就是體驗的提升,零信任安全云可以支持更大的并發(fā),用戶訪問速度會提升

(3)最后是成本上的降低,用了安全云就不用硬件了,會省掉很多麻煩