在軟件安全性逐步提升的同時(shí),固件和硬件安全成為熱點(diǎn)安全問題。實(shí)際上,固件近年來已成為攻擊者的熱門目標(biāo)。

基于固件的惡意軟件很大程度上被安全團(tuán)隊(duì)忽略,這使服務(wù)器、存儲(chǔ)和網(wǎng)絡(luò)設(shè)備的固件成為企業(yè)安全的“軟肋”。

固件存儲(chǔ)有證書、密鑰等敏感信息,成為攻擊者的重要目標(biāo)。83%的被調(diào)查企業(yè)在過去2年曾經(jīng)遭遇過固件攻擊。

固件通常是常規(guī)漏洞管理工具和流程的盲區(qū)。大多數(shù)漏洞掃描器關(guān)注的是軟件,回避了固件漏洞和硬件配置錯(cuò)誤掃描。

企業(yè)對(duì)固件安全重視程度必須等同于操作系統(tǒng)和應(yīng)用安全。Gartner預(yù)測:到2022年,缺乏固件更新方案的機(jī)構(gòu),70%將會(huì)因固件漏洞遭遇數(shù)據(jù)泄露。

一、固件成熱門攻擊目標(biāo)

2020年是具有歷史挑戰(zhàn)性的一年,在軟件安全性逐步提升的同時(shí),固件和硬件安全成為熱點(diǎn)安全問題。實(shí)際上,固件近年來已成為攻擊者的熱門目標(biāo)和日益具有吸引力的攻擊入口。

作為一種特定軟件,固件可以提供對(duì)設(shè)備硬件的低級(jí)控制,一般存儲(chǔ)在只讀存儲(chǔ)器(ROM)、可擦可編程只讀存儲(chǔ)器(EPROM)或閃存中。

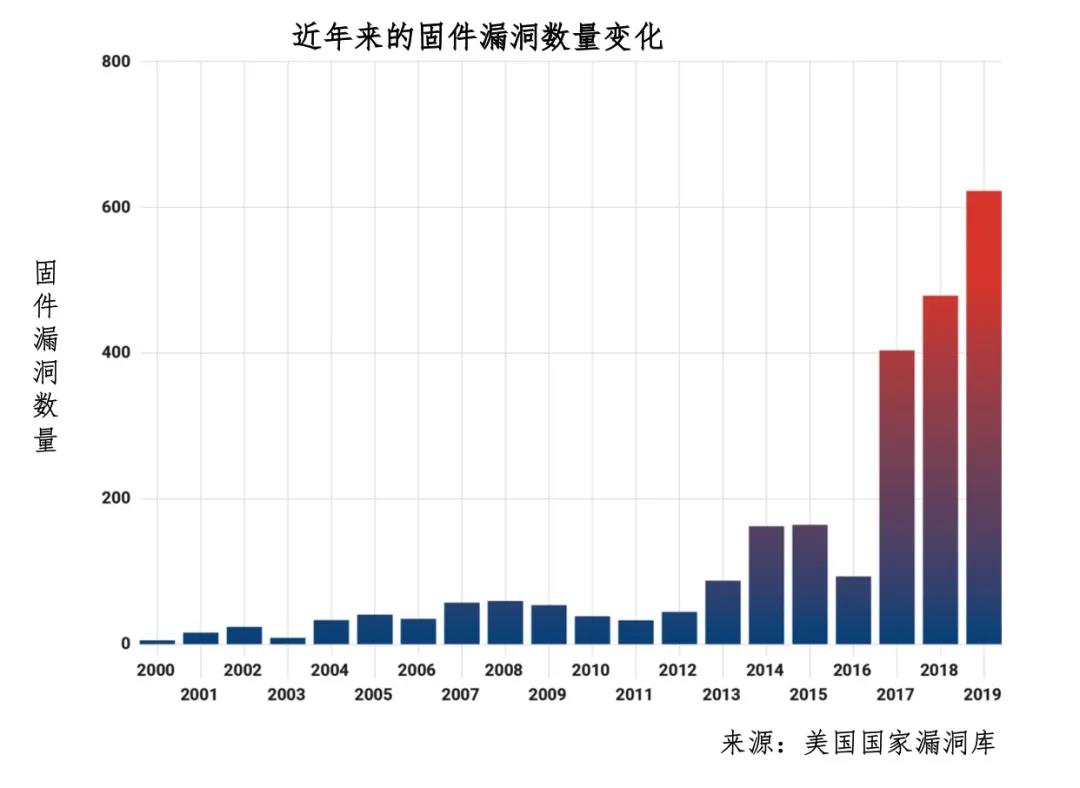

近年來,固件漏洞的數(shù)量激增。固件漏洞可以在設(shè)備內(nèi)部任何組件中存在,包括UEFI或者BIOS系統(tǒng)、驅(qū)動(dòng)器、網(wǎng)絡(luò)適配器、內(nèi)存、處理器、顯卡以及很多其它的集成或外圍組件。2016年之后,美國國家漏洞數(shù)據(jù)庫中漏洞數(shù)量每年都創(chuàng)出新高。2019年,暴出的固件漏洞數(shù)量比2018年增加了43%,比2016年增長了7.5倍。

固件漏洞的激增不僅代表攻擊面迅速擴(kuò)大,同時(shí)表明攻擊者越來越關(guān)注固件。根據(jù)微軟2021年委托進(jìn)行的一項(xiàng)調(diào)查:83%的被調(diào)查企業(yè)在過去兩年曾經(jīng)遭遇過固件攻擊。美國國家標(biāo)準(zhǔn)技術(shù)研究院(NIST)國家漏洞數(shù)據(jù)庫的數(shù)字則顯示,過去4年中,針對(duì)固件的攻擊增加了五倍以上。在硬件生命周期報(bào)告中,將安全作為優(yōu)先事項(xiàng)的研究參與者,約有一半(52%)宣稱,至少遭遇過一起惡意軟件感染固件引入了公司系統(tǒng)的事件,而17%的參與者表示,該事件帶來了實(shí)質(zhì)影響。

通過固件攻擊,攻擊者可以監(jiān)視用戶活動(dòng)、竊取數(shù)據(jù)和對(duì)計(jì)算機(jī)實(shí)現(xiàn)遠(yuǎn)程控制。

過去兩年安全專家發(fā)現(xiàn)了數(shù)種固件攻擊。例如RobbinHood勒索軟件,利用固件獲得對(duì)受害者計(jì)算機(jī)的根訪問權(quán),加密所有文件并勒索贖金。2019年5月,數(shù)個(gè)美國城市政府遭受這一勒索軟件的攻擊。

另一個(gè)案例是Thunderspy,這是一種利用PC硬件組件的直接內(nèi)存訪問(DMA)功能進(jìn)行的攻擊。這種攻擊非常隱蔽,可在不留痕跡的情況下讀取和復(fù)制計(jì)算機(jī)上的所有數(shù)據(jù),即使硬盤驅(qū)動(dòng)器被加密、計(jì)算機(jī)被鎖定或進(jìn)入睡眠狀態(tài),攻擊也可能發(fā)生。

固件為何如此脆弱?答案很簡單:它設(shè)計(jì)時(shí)從沒有考慮安全問題。《連線》雜志認(rèn)為,“大多數(shù)硬件制造商都不會(huì)對(duì)系統(tǒng)中嵌入的固件進(jìn)行密碼簽名,也不會(huì)在設(shè)備中包括身份驗(yàn)證功能,以識(shí)別簽名的固件。

二、被忽視的攻擊面

從智能手機(jī)到服務(wù)器,幾乎所有設(shè)備都包含固件。計(jì)算機(jī)包含許多固件,從USB鍵盤到圖形和聲卡,應(yīng)有盡有;即使是計(jì)算機(jī)電池也包含固件。考慮到固件的廣泛普遍性,人們會(huì)自然地期望固件安全問題會(huì)被置于首位考慮——但遺憾的是,這距離事實(shí)很遙遠(yuǎn)。

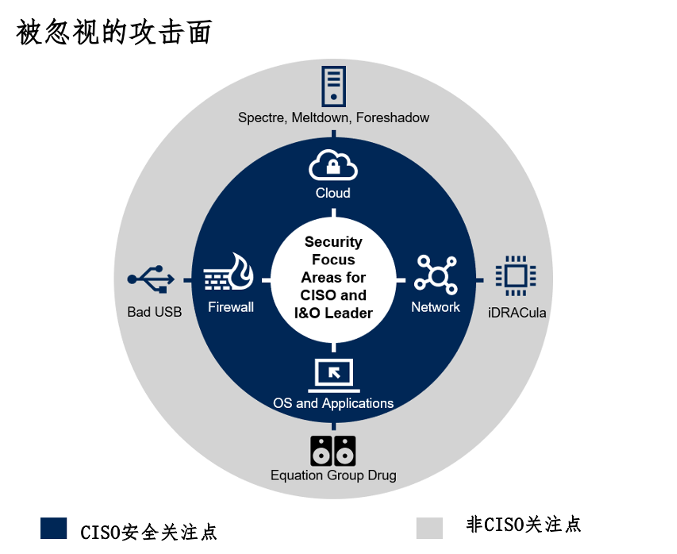

與頻頻暴出的固件漏洞、日益猛烈的固件攻擊形成對(duì)比的是,固件依然是設(shè)備中容易被忽視的組件,日益增長的固件攻擊似乎沒有得到足夠的關(guān)注。

固件通常是常規(guī)漏洞管理工具和流程的盲區(qū)。大多數(shù)漏洞掃描器關(guān)注的是軟件,回避了固件漏洞和硬件配置錯(cuò)誤掃描。另外,對(duì)于指定的設(shè)備,人們并不總是清楚其內(nèi)部是否安裝了最新固件,有漏洞的固件是否已經(jīng)被正確地更新。這就給CISO們和安全團(tuán)隊(duì)提出了挑戰(zhàn),他們需要具備確認(rèn)產(chǎn)品固件狀態(tài)的能力,而不是完全靠他們提供商的漏洞更新流程。

基于固件的惡意軟件很大程度上被安全團(tuán)隊(duì)所忽略,這使得服務(wù)器,存儲(chǔ)和網(wǎng)絡(luò)設(shè)備中的固件成為企業(yè)安全的”軟肋“。根據(jù)微軟的調(diào)查,企業(yè)對(duì)固件保護(hù)沒有給予足夠的投入,只有29%的安全預(yù)算被用于固件保護(hù);21%的被調(diào)查的決策者承認(rèn),公司的固件數(shù)據(jù)未受到任何監(jiān)測。

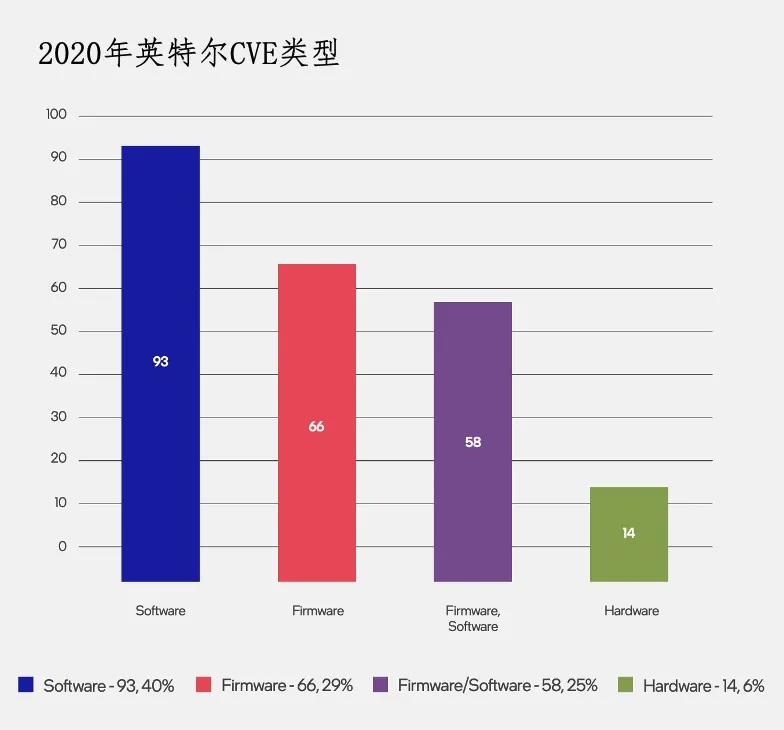

目前不要指望固件漏洞的增長速度會(huì)減弱。一方面,筆記本電腦,服務(wù)器和網(wǎng)絡(luò)設(shè)備中組件的數(shù)量和復(fù)雜性不斷增加。在英特爾披露的2020年的安全漏洞中,93個(gè)屬于驅(qū)動(dòng)和其他軟件漏洞,66個(gè)為固件漏洞,58個(gè)為固件和軟件組合漏洞。此外,從攻擊者的角度來看,固件是具有異常高價(jià)值的戰(zhàn)略目標(biāo)。固件使攻擊者可以輕易訪問可被竊取或用于勒索的數(shù)據(jù)。此外,通過固件攻擊,可以對(duì)組件或整個(gè)設(shè)備進(jìn)行完全禁用。固件還為攻擊者的長期攻擊提供了途徑。

安全公司Eclypsium認(rèn)為,三大因素導(dǎo)致固件迅速發(fā)展成為網(wǎng)絡(luò)安全的關(guān)鍵領(lǐng)域,其中包括:暴出的固件漏洞數(shù)量不斷增加;在野攻擊越來越多地針對(duì)固件漏洞;固件漏洞利用為攻擊者提供了最高級(jí)別的特權(quán)和系統(tǒng)控制權(quán),攻擊者的動(dòng)機(jī)可以包括,獲得最高特權(quán)級(jí)別、繞過傳統(tǒng)安全防護(hù)、持久攻擊、隱形,以及對(duì)設(shè)備的破壞。

目前,安全團(tuán)隊(duì)不能完全了解作為固件嵌入的代碼量以及其基礎(chǔ)結(jié)構(gòu)中包含固件的組件數(shù)量。以筆記本電腦為例,其包含的數(shù)十個(gè)組件都擁有自己的固件(通常有數(shù)百萬行代碼),容易受到可能影響漏洞和設(shè)計(jì)缺陷的影響。此外,硬件設(shè)計(jì)周期很長,固件更新被越來越多地用于解決硬件問題,這也引入了新的攻擊媒介。

三、固件漏洞同樣成”軍火庫“標(biāo)配

固件漏洞特性使其成為近十年來國家支持的網(wǎng)絡(luò)黑客和APT組織實(shí)施攻擊的首選。針對(duì)固件層的惡意代碼可以使攻擊者代碼首先被運(yùn)行,從而實(shí)現(xiàn)搶占操作系統(tǒng)的目的。這樣攻擊者就可以控制boot程序,安裝系統(tǒng)補(bǔ)丁,破壞安全控制,獲取至高權(quán)限,從而控制整臺(tái)設(shè)備。固件漏洞同時(shí)也使得攻擊具備可靠的持久性。攻擊者通過在固件而不是驅(qū)動(dòng)內(nèi)注入惡意代碼,就可以保證惡意代碼在系統(tǒng)重新鏡像,甚至更換存儲(chǔ)驅(qū)動(dòng)器后仍然存在。

2020年,固件安全形勢發(fā)生了重要的變化。出于經(jīng)濟(jì)動(dòng)機(jī)的網(wǎng)絡(luò)黑客開始借鑒APT組織的做法,針對(duì)固件開展了聲勢浩大的勒索軟件攻擊。APT和勒索軟件發(fā)起者對(duì)企業(yè)VPN和網(wǎng)絡(luò)基礎(chǔ)設(shè)施實(shí)施大規(guī)模的攻擊。像Trickbot這種流行的惡意軟件集成了新的針對(duì)固件的檢測能力,同時(shí)也發(fā)現(xiàn)了在野的新型固件植入和勒索軟件攻擊方式。

總體上講,2020年的網(wǎng)絡(luò)安全態(tài)勢是過去這些年的延續(xù)和加速——固件漏洞不僅是由國家贊助的網(wǎng)絡(luò)黑客利用的秘密工具,它也越來越多地成為許多其他網(wǎng)絡(luò)惡意攻擊者的”軍火庫“標(biāo)配。

隨著越來越多的聯(lián)網(wǎng)設(shè)備推出,固件安全問題將成倍放大。2020年聯(lián)網(wǎng)設(shè)備預(yù)計(jì)將達(dá)到300億。2025年,聯(lián)網(wǎng)的IoT設(shè)備將達(dá)到750億個(gè)。在這樣互聯(lián)的世界中,固件安全問題對(duì)機(jī)構(gòu)安全和個(gè)人隱私構(gòu)成了危險(xiǎn)威脅。

四、固件安全自評(píng)估

固件風(fēng)險(xiǎn)影響到企業(yè)IT行業(yè)技術(shù)棧的各個(gè)方面——包括終端筆記本、服務(wù)器和云計(jì)算基礎(chǔ)設(shè)施、網(wǎng)絡(luò)基礎(chǔ)設(shè)施以及供應(yīng)鏈技術(shù)本身。目前機(jī)構(gòu)紛紛對(duì)遠(yuǎn)程辦公模式提供支持,攻擊者也隨時(shí)準(zhǔn)備利用遠(yuǎn)程辦公用戶聯(lián)網(wǎng)所需的基礎(chǔ)設(shè)施發(fā)起攻擊。企業(yè)必須根據(jù)安全形勢的最新進(jìn)展,使用工具和流程及時(shí)評(píng)估和解決安全風(fēng)險(xiǎn)。

Eclypsium在其發(fā)布的《評(píng)估2021年企業(yè)固件安全風(fēng)險(xiǎn)》報(bào)告中,根據(jù)過去一年主要發(fā)展趨勢,為企業(yè)領(lǐng)導(dǎo)者提供了固件安全自評(píng)估的方法。

機(jī)構(gòu)的固件安全評(píng)估需要回答如下問題:

1. 漏洞管理流程和工具是否包含固件安全?

2. 是否可以檢測固件威脅及固件篡改行為?

3. 對(duì)技術(shù)供應(yīng)鏈風(fēng)險(xiǎn)是否做到可視和可控?

4. 安全運(yùn)營中心和IR團(tuán)隊(duì)是否能解決固件威脅?

5. 是否準(zhǔn)備好應(yīng)對(duì)固件相關(guān)業(yè)務(wù)風(fēng)險(xiǎn)?

這五大問題并非固件安全話題的完整清單,但可提供固件安全自評(píng)估的方法。

1、漏洞管理流程和工具是否包含固件安全?

漏洞管理是任何安全活動(dòng)最基本的工作之一。盡管對(duì)于軟件和操作系統(tǒng)來說,漏洞掃描和程序修補(bǔ)工作已成為了安全標(biāo)準(zhǔn)實(shí)踐,但是對(duì)于設(shè)備內(nèi)部固件,企業(yè)還是缺乏有效的工具來執(zhí)行同樣嚴(yán)格的漏洞審核程序。企業(yè)對(duì)固件安全的重視程度必須等同于操作系統(tǒng)安全和應(yīng)用安全。

2020年數(shù)起安全事件突顯了固件漏洞風(fēng)險(xiǎn)的重要性和緊迫性:

面向VPN和網(wǎng)絡(luò)漏洞的APT和勒索軟件攻擊

2020年,最主要來自國家支持的網(wǎng)絡(luò)黑客,以及包括Revil Sodnikibi、NetWalker、Maze等勒索軟件瞄準(zhǔn)的首要目標(biāo)就是VPN漏洞。這些漏洞通常與網(wǎng)絡(luò)設(shè)備固件直接關(guān)聯(lián),而且漏洞一旦被披露,就很快能被攻擊者利用。例如,廣受攻擊的CVE-2019-19781漏洞影響到的是Citrix設(shè)備固件。2019年12月該漏洞剛剛被披露,2020年1月,攻擊者就利用其實(shí)施網(wǎng)絡(luò)攻擊。其它受攻擊的供應(yīng)商還包括Cisco、Pulse Secure、F5。這些攻擊正是利用了企業(yè)對(duì)雇員在家工作的支持需求不斷增加,借助其理想的網(wǎng)絡(luò)傳輸通道,將惡意軟件傳遞到企業(yè)用戶端。

泛濫的BootHole漏洞

2020年7月披露的Boothole漏洞,影響到了大多數(shù)Windows和Linux系統(tǒng),攻擊者可在boot過程中實(shí)現(xiàn)任意代碼執(zhí)行攻擊,即使Secure Boot已經(jīng)配置的情況下也不受影響。攻擊者可以在有漏洞的系統(tǒng)內(nèi)安裝超級(jí)bootkit。

針對(duì)固件漏洞的Trickbot掃描

很多公司并不掃描固件漏洞,但流行的惡意軟件卻做了這件事。Trickbot惡意軟件增加了名為”TrickBoot“的新模塊,以檢查固件內(nèi)部是否存在眾所周知的安全漏洞,這些漏洞使得攻擊者可以對(duì)設(shè)備的UEFI/BIOS固件執(zhí)行讀、寫或者刪除操作。

企業(yè)需要補(bǔ)充針對(duì)固件漏洞的管理工具和流程。要控制風(fēng)險(xiǎn)就必須掌握包括筆記本電腦、服務(wù)器、網(wǎng)關(guān)等一系列設(shè)備或組件的安全情況。

安全建議

將固件管理集成到現(xiàn)有的硬件和操作系統(tǒng)生存周期流程。

在采集的數(shù)據(jù)中增加固件屬性,并作為資產(chǎn)管理流程的一部分,更好地了解潛在攻擊面。

除了系統(tǒng)固件,還要掌握設(shè)備組件中的固件漏洞情況。

增加針對(duì)固件的常規(guī)性自動(dòng)漏洞和配置掃描,包括bootloader和dbx數(shù)據(jù)庫。

考慮使用能夠提高固件更新流程效率的工具。

將固件脆弱性度量納入到現(xiàn)有的漏洞管理流程報(bào)告中。

使用如Shodan、Nmap等工具對(duì)面向外部的資產(chǎn)進(jìn)行漏洞可發(fā)現(xiàn)性評(píng)估,掌握敵手在初始偵查踩點(diǎn)階段會(huì)掌握什么樣的信息。

2、是否可以檢測固件威脅及固件篡改行為?

固件漏洞威脅是攻擊者能夠使用的最有力的工具之一。企業(yè)必須有對(duì)應(yīng)的工具和流程對(duì)這一至關(guān)重要層面進(jìn)行威脅檢測。

2020年著名的固件威脅包括:

TrickBot增加了新型固件模塊”TrickBoot“

新發(fā)現(xiàn)的TrickBoot模塊是惡意軟件發(fā)展邁出的重要的一步。TrickBot被各種各樣的惡意軟件包括臭名昭著的Ryuk勒索軟件所廣泛使用,且一直長期被黑客們積極維護(hù)。提權(quán)、網(wǎng)絡(luò)傳播、建立持久性,TrickBot的這些能力使其在勒索軟件殺傷鏈中扮演了至關(guān)重要的角色,此次TrickBoot大大升級(jí)了這些能力,在UEFI固件內(nèi)部的持久性和提權(quán)方面實(shí)現(xiàn)了重要的突破。

新發(fā)現(xiàn)的在野UEFI植入攻擊

研究人員發(fā)現(xiàn), 植入在UEFI中的MosaicRegressor惡意軟件可以用于執(zhí)行針對(duì)性攻擊,它能夠長期潛伏在目標(biāo)組織內(nèi)部、逃避網(wǎng)絡(luò)安全控制、發(fā)送惡意負(fù)載。該惡意軟件始終在野活動(dòng),且在今后兩年乃至更長時(shí)間內(nèi)都無法被殺毒產(chǎn)品檢測到。值得注意的是,MosaicRegressor很大程度上依賴于Hacking Team的公開組件Vector-EDK UEFI rootkit,這表明攻擊者可以輕易地重新打包和使用已有的惡意軟件植入工具來發(fā)動(dòng)新的攻擊。

越來越多針對(duì)固件的勒索軟件

TrickBoot不是唯一的針對(duì)固件和設(shè)備底層的勒索軟件。新發(fā)現(xiàn)的EFILock使用了惡意的bootloader來破壞boot過程,從而控制肉雞的權(quán)限。EFILock最初是針對(duì)沒有使用Secure Boot的機(jī)器。然而,BootHole漏洞卻可以讓類似EFILock的攻擊軟件去攻擊一臺(tái)哪怕已經(jīng)配置了SecureBoot的設(shè)備。2020年其它針對(duì)固件的勒索軟件也依然繼續(xù)活躍,例如針對(duì)MBR的Thanos以及QSnatch,這些軟件通過操控QNAP NAS設(shè)備的固件導(dǎo)致數(shù)據(jù)備份功能失效,阻止固件程序更新程序運(yùn)行。

針對(duì)遠(yuǎn)程工作者和SOHO基礎(chǔ)設(shè)施的攻擊

2020年對(duì)于遠(yuǎn)程工作者來說,VPN不是唯一需要擔(dān)心的方面。企業(yè)向遠(yuǎn)程工作模式的轉(zhuǎn)移不斷增加了遠(yuǎn)程連接對(duì)BYOD(Bring Your Own Device)和SOHO網(wǎng)絡(luò)設(shè)備的依賴程度。針對(duì)這些設(shè)備固件的攻擊成為了網(wǎng)絡(luò)攻擊的重要方面。復(fù)活的Mirai botnet利用了F5 BIG-IP控制器漏洞來感染loT和其他Linux設(shè)備。攻擊者針對(duì)遠(yuǎn)程辦公員工所依賴的家庭辦公網(wǎng)絡(luò)設(shè)備發(fā)動(dòng)了攻擊,例如,針對(duì)SOHO Cisco routers的在野攻擊以及之前俄羅斯黑客發(fā)動(dòng)的針對(duì)企業(yè)和SOHO網(wǎng)絡(luò)設(shè)備的大型網(wǎng)絡(luò)攻擊等都是這種攻擊類型。

以上攻擊事件突出了攻擊者攻擊固件層可以有多種途徑。然而,不管攻擊者使用的是惡意軟件、遠(yuǎn)程網(wǎng)絡(luò)連接還是物理抵近,主要的攻擊策略還是一致的:攻擊者利用存在安全漏洞的固件,控制整個(gè)設(shè)備,并且在保持攻擊長期持續(xù)存在的同時(shí)幾乎不被傳統(tǒng)的安全軟件察覺。

為了應(yīng)對(duì)以上安全風(fēng)險(xiǎn),企業(yè)必須能夠驗(yàn)證所有固件的完整性,檢測固件內(nèi)部已知或未知的安全漏洞,包括持續(xù)監(jiān)控檢測固件篡改行為,以及發(fā)現(xiàn)可疑行為時(shí)的檢查。不幸的是,固件和硬件安全問題對(duì)企業(yè)來說通常是個(gè)挑戰(zhàn)。傳統(tǒng)的安全控制常局限于操作系統(tǒng)和軟件層,企業(yè)對(duì)底層安全威脅缺乏一定的認(rèn)知。

安全建議

檢查現(xiàn)有的針對(duì)固件攻擊和資產(chǎn)篡改行為的檢測能力,包括檢測固件篡改行為的技術(shù)控制手段、篡改事件發(fā)生時(shí)的告警機(jī)制、將告警信息集成到企業(yè)的SIEM以及其它告警響應(yīng)工具和流程。

檢查控制權(quán)丟失事件(控制權(quán)丟失或被盜后又重新恢復(fù))或者有通往高風(fēng)險(xiǎn)環(huán)境的數(shù)據(jù)流發(fā)生時(shí),對(duì)設(shè)備信任關(guān)系的相關(guān)檢測技術(shù)和流程,評(píng)估設(shè)備遭受攻擊的可能性以及未檢測到類似攻擊時(shí)對(duì)設(shè)備的影響。

將固件攻擊納入2021年的紅紫隊(duì)安全活動(dòng)計(jì)劃。

增加自動(dòng)監(jiān)控固件組件完整性的安全工具,對(duì)任何破壞性行為給予告警。

綜合使用白名單、威脅特征庫、行為分析等安全機(jī)制來對(duì)已知和未知的固件植入行為進(jìn)行檢測。

3、對(duì)技術(shù)供應(yīng)鏈風(fēng)險(xiǎn)是否能做到可視和可控制?

大多數(shù)組織慣常去處理來自外部的威脅,比如惡意軟件。其實(shí)技術(shù)供應(yīng)鏈風(fēng)險(xiǎn)本身也在迅速成為重要的風(fēng)險(xiǎn)源頭。早在設(shè)備被傳遞或箱裝到最終用戶手中之前,供應(yīng)鏈方面漏洞或破壞就已經(jīng)可以影響設(shè)備安全。這給設(shè)備安全提出了特有的挑戰(zhàn),因?yàn)樗淖兞嗽O(shè)備初始的預(yù)設(shè)信任狀態(tài)。即使在設(shè)備部署之后,攻擊者仍可以利用企業(yè)和供應(yīng)商之間的信任關(guān)系,對(duì)供應(yīng)商的升級(jí)程序進(jìn)行破壞活動(dòng)。

另外,許多廠商組件包含了大量第三方上游供應(yīng)商代碼,這些代碼也可能會(huì)帶有安全漏洞,存在安全風(fēng)險(xiǎn)。組織很容易從廠家繼承這些安全風(fēng)險(xiǎn),或者從可信的合作方繼承固件相關(guān)的安全問題,給設(shè)備運(yùn)營帶來潛在的嚴(yán)重后果。

美國智庫大西洋理事會(huì)(Atlantic Council)的《打破信任:不安全軟件供應(yīng)鏈中的危機(jī)陰影》報(bào)告,重點(diǎn)強(qiáng)調(diào)了這方面的安全問題。報(bào)告基于過去10年(2010-2020年)公開報(bào)道的115個(gè)軟件供應(yīng)鏈攻擊和泄露事件,其中包括針對(duì)聯(lián)想設(shè)備、微軟內(nèi)核、loT設(shè)備以及外部組件的供應(yīng)鏈攻擊事件。

供應(yīng)鏈安全方面的挑戰(zhàn)包括:

技術(shù)供應(yīng)鏈漏洞的復(fù)用

披露的一系列事件凸顯了在常用的軟件、軟件庫以及組件方面存在的嚴(yán)重威脅。Ripple20和Amnesia:33漏洞實(shí)際代表了TCP/IP庫中的幾十個(gè)漏洞,影響了全球大量的供應(yīng)商。在供應(yīng)鏈中使用含有漏洞的代碼意味著將會(huì)影響許多設(shè)備,從筆記本電腦、服務(wù)器到打印機(jī)、醫(yī)療設(shè)備以及重要的基礎(chǔ)設(shè)施。同樣,Urgent/11漏洞也影響了工業(yè)界大多數(shù)流行的實(shí)時(shí)操作系統(tǒng)(RTOS),在漏洞披露后的一年內(nèi),仍有97%的設(shè)備未及時(shí)打上安全補(bǔ)丁。

對(duì)升級(jí)基礎(chǔ)設(shè)施的破壞

安全威脅也可以借助升級(jí)程序滲透到供應(yīng)鏈。在披露的SUNBURST惡意軟件攻擊中,攻擊者通過破壞SolarWinds的升級(jí)基礎(chǔ)設(shè)施,對(duì)超過18000個(gè)SolarWinds用戶植入惡意后門。該攻擊事件與之前的ShadowHammer攻擊原理類似。ShadowHammer攻擊也是通過破壞ASUS升級(jí)服務(wù)器向成千上萬的用戶推送惡意軟件。在這兩起攻擊事件中,升級(jí)程序都含有正確的簽名,看上去都是有效的。雖然SUNBURST攻擊與固件攻擊沒有直接關(guān)聯(lián),但是執(zhí)行該攻擊的可疑攻擊者之前曾經(jīng)發(fā)動(dòng)過針對(duì)固件的持久性攻擊。此外,鑒于完全正確的系統(tǒng)也有遭受破壞的可能性,對(duì)固件開展異常行為的監(jiān)控則顯得尤其重要。

供應(yīng)鏈復(fù)雜性導(dǎo)致的升級(jí)緩慢

供應(yīng)鏈問題即使被發(fā)現(xiàn)之后也不是很容易解決。因?yàn)榧夹g(shù)供應(yīng)鏈本身依賴很多因素。軟件升級(jí)只需從單一供應(yīng)商下載升級(jí)程序即可,固件升級(jí)卻需要一群供應(yīng)商的合作才能完成,每個(gè)供應(yīng)商只負(fù)責(zé)完成自己部分的測試。BootHole漏洞就是明證。該漏洞影響了幾乎所有的Linux版本,需要每個(gè)版本都發(fā)布新的bootloader墊片。這個(gè)問題還延伸至任何使用具有Microsoft Third Party UEFI Certificate Authority 標(biāo)準(zhǔn)的Windows 設(shè)備。OEM廠商和操作系統(tǒng)供應(yīng)商在執(zhí)行升級(jí)操作前會(huì)非常謹(jǐn)慎,因?yàn)楦鲁绦蛴锌赡軒韲?yán)重的穩(wěn)定性問題。從一個(gè)供應(yīng)鏈問題被披露到企業(yè)用戶真正安裝上補(bǔ)丁,可能會(huì)耗費(fèi)大概一年乃至更長的時(shí)間。這種不確定性促使組織有必要能夠獨(dú)立掌握他們?cè)O(shè)備漏洞的情況。

解決供應(yīng)鏈風(fēng)險(xiǎn)需要工業(yè)界以及個(gè)體企業(yè)的共同努力。美國國家標(biāo)準(zhǔn)與技術(shù)研究(NIST)和國家網(wǎng)絡(luò)安全卓越中心(NCCoE)已經(jīng)把供應(yīng)鏈風(fēng)險(xiǎn)管理(SCRM)置為最高優(yōu)先級(jí)。NCCoE宣布的供應(yīng)鏈保障計(jì)劃,在《供應(yīng)鏈安全保障驗(yàn)證計(jì)算設(shè)備完整性》的報(bào)告中發(fā)布了更多的細(xì)節(jié)。該計(jì)劃對(duì)現(xiàn)代技術(shù)供應(yīng)鏈相關(guān)的風(fēng)險(xiǎn)給出了定義,旨在為組織提供能夠使用的安全解決方案,幫助他們驗(yàn)證設(shè)備的完整性,確保組件在生產(chǎn)或發(fā)布過程中沒有被篡改。

不像有些其它與供應(yīng)商有關(guān)的風(fēng)險(xiǎn),供應(yīng)鏈風(fēng)險(xiǎn)管理不能完全傳送到供應(yīng)商。SUNBURST事件已經(jīng)表明,在SCRM范疇內(nèi),組織必須保留部分對(duì)企業(yè)產(chǎn)品安全的掌控權(quán),以便從內(nèi)部直接解決由于供應(yīng)鏈完整性問題的安全風(fēng)險(xiǎn)。隨著像SUNBURST這樣的軟件在進(jìn)一步對(duì)組織造成破壞,”信任:但要核查“的理念將會(huì)持續(xù)深入。組織需要有驗(yàn)證設(shè)備固件完整性的工具,確保新購的設(shè)備是正確的,其未在供應(yīng)鏈中被惡意篡改。同樣的,公司必須能力檢測設(shè)備固件潛在的弱點(diǎn)或漏洞。

安全建議

增加掃描程序,對(duì)新購硬件的固件完整性或固件漏洞進(jìn)行評(píng)估,尤其是對(duì)組織中具有重要功能或地位的資產(chǎn)進(jìn)行評(píng)估。

在任何的收購流程中增加對(duì)硬件基礎(chǔ)設(shè)施的掃描。

就固件安全對(duì)潛在的技術(shù)或服務(wù)供應(yīng)商進(jìn)行評(píng)估,并將該工作作為整個(gè)供應(yīng)商評(píng)估內(nèi)容的一部分,納入盡職調(diào)研內(nèi)容。

對(duì)供應(yīng)商固件升級(jí)程序和基礎(chǔ)設(shè)施進(jìn)行弱點(diǎn)評(píng)估,例如固件升級(jí)程序不帶簽名或者升級(jí)時(shí)不加任何其它檢查措施。

經(jīng)常檢查供應(yīng)商的更新程序,驗(yàn)證其是有效來源并且無安全漏洞。

常態(tài)化監(jiān)控固件行為,識(shí)別出惡意或不正常的固件行為。

為保證產(chǎn)品和服務(wù)的發(fā)布過程中第三方組件的安全性,明確采購和供應(yīng)商程序中包含了相關(guān)各方的安全責(zé)任劃分。當(dāng)把責(zé)任委派到了組織之外的其他團(tuán)隊(duì),詢問清楚其管理安全風(fēng)險(xiǎn)的具體細(xì)節(jié)。

闡明企業(yè)會(huì)如何處理那些通過供應(yīng)網(wǎng)絡(luò)鏈一直延伸到供應(yīng)商或合作方的固件問題。

4、安全運(yùn)營中心(SOC)和IR團(tuán)隊(duì)是否有能力解決固件威脅?

攻擊者使用固件漏洞是因?yàn)楣碳?jí)植入具備持久性,能逃避操作系統(tǒng)級(jí)的安全防護(hù)。因此,組織在威脅捕獲、事件響應(yīng)、故障恢復(fù)過程時(shí),必須將固件威脅納入分析范圍。如果沒有能力驗(yàn)證固件完整性,移除固件植入,組織會(huì)陷入不斷被重復(fù)感染的境地。

組織應(yīng)該在大量事件響應(yīng)活動(dòng)中考慮固件安全,包括

告警

組織需要理解現(xiàn)有的告警基礎(chǔ)設(shè)施將如何應(yīng)用于固件安全告警。SIEM有無處理固件告警?安全措施有無根據(jù)固件完整性和行為、設(shè)備增加的惡意代碼、BMC連接等異常給予告警?

狩獵和取證

取證流程是否延伸到固件分析?威脅狩獵工具能否查找環(huán)境中不尋常的固件行為?狩獵人員有無工具手段對(duì)可疑固件進(jìn)行分析?

IR工作手冊(cè)和知識(shí)庫

關(guān)于何時(shí)將固件問題納入診斷和響應(yīng)流程內(nèi),IR團(tuán)隊(duì)有無進(jìn)行過相關(guān)培訓(xùn)?IR知識(shí)庫中有無覆蓋固件這一可能的初始感染載體?在移動(dòng)裝置被重新連接到網(wǎng)絡(luò)前,團(tuán)隊(duì)是否已經(jīng)建立相關(guān)手冊(cè)說明?

2020年的攻擊事件突出表明將固件納入標(biāo)準(zhǔn)IR工作內(nèi)容的重要性。

MosaicRegressor

2020年披露的MosaicRegressor是在野發(fā)現(xiàn)的最隱蔽的UEFI rootkit。MosaicRegressor讓攻擊者可在目標(biāo)組織持久存在,即使系統(tǒng)被重新鏡像或完全更換了硬盤驅(qū)動(dòng)器也無濟(jì)于事。該植入方法復(fù)用了很容易獲得的 Hacking Team的Vector-EDK UEFI rootkit組件,這表明類似的攻擊威脅今后將很容易發(fā)展壯大。MosaicRegressor同前幾年使用的LoJax惡意軟件UEFI rootkit類似,都是通過固件攻擊來保持持久的侵入性以發(fā)動(dòng)更大規(guī)模的攻擊。

QSnatch勒索軟件

2020年QSnatch勒索軟件仍然繼續(xù)構(gòu)成安全威脅,攻擊者利用該軟件能夠攻擊所有的QNAP NAS設(shè)備,他們不僅針對(duì)固件發(fā)起攻擊,而且增加了一定的措施確保固件永遠(yuǎn)無法更新。

Citrix和VPN攻擊

在本報(bào)告中,針對(duì)網(wǎng)絡(luò)基礎(chǔ)設(shè)施的攻擊是一直貫穿始終的話題,也將應(yīng)用在威脅狩獵和事件響應(yīng)活動(dòng)中。安全團(tuán)隊(duì)不僅需要考慮網(wǎng)絡(luò)設(shè)備本身固件的安全還要考慮他們提供服務(wù)的設(shè)備固件的安全,自然需要對(duì)網(wǎng)絡(luò)設(shè)備完整性進(jìn)行驗(yàn)證,確保沒有被破壞。一旦發(fā)現(xiàn)可疑攻擊,安全團(tuán)隊(duì)需要對(duì)終端用戶和內(nèi)部設(shè)備進(jìn)行完整性檢查,確保設(shè)備固件沒有被經(jīng)由VPN傳播的惡意軟件所攻擊。

SUNBURST

威脅狩獵需要考慮SUNBURST攻擊所帶來的安全啟示。SUNBURST攻擊者優(yōu)先考慮了攻擊的隱蔽性,執(zhí)行該攻擊的可疑攻擊者之前曾經(jīng)發(fā)動(dòng)過針對(duì)固件的持久性攻擊。因此,被SUNBURST影響的組織必須對(duì)設(shè)備固件層進(jìn)行主動(dòng)監(jiān)控,對(duì)被SUNBURST攻擊過的設(shè)備進(jìn)行固件級(jí)取證。

其它形態(tài)的惡意軟件也在不斷采取固件層攻擊策略,對(duì)于IR團(tuán)隊(duì)和威脅狩獵團(tuán)隊(duì)來說,對(duì)設(shè)備固件進(jìn)行安全分析的工作顯得更加重要。

安全建議

作為事件響應(yīng)活動(dòng)的標(biāo)配,對(duì)有可能被破壞的設(shè)備執(zhí)行固件漏洞掃描。

將設(shè)備重新投入使用前,對(duì)設(shè)備內(nèi)部所有固件執(zhí)行固件掃描確認(rèn)固件完整性。

為威脅狩獵團(tuán)隊(duì)配備能夠?qū)Ξ惓9碳袨檫M(jìn)行監(jiān)控的工具,對(duì)可疑設(shè)備進(jìn)行進(jìn)一步分析。

確認(rèn)現(xiàn)有的安全工具以及SIEM在固件告警方面存在的不足。

在標(biāo)準(zhǔn)的IR收集和響應(yīng)手冊(cè)中增加固件安全檢查內(nèi)容。

確保團(tuán)隊(duì)有合適的工具和服務(wù)能對(duì)固件執(zhí)行取證分析,從而收集針對(duì)固件的攻擊證據(jù)。

評(píng)估和更新IR知識(shí)庫,增加固件安全信息。

5、是否準(zhǔn)備好應(yīng)對(duì)固件相關(guān)業(yè)務(wù)風(fēng)險(xiǎn)?

固件安全風(fēng)險(xiǎn)的上升不僅僅關(guān)系到企業(yè)安全團(tuán)隊(duì)。行業(yè)分析師、監(jiān)管機(jī)構(gòu)甚至普通大眾都在共同關(guān)注,組織必須準(zhǔn)備好迎接隨之而來的新安全治理和潛在業(yè)務(wù)風(fēng)險(xiǎn)。

Gartner和Forrester相關(guān)報(bào)告中,對(duì)固件安全狀態(tài)以及未及時(shí)解決固件漏洞的企業(yè)給出了嚴(yán)重警告。這是一個(gè)強(qiáng)烈的信號(hào),表明固件安全威脅的影響力已經(jīng)不再停留于國家級(jí)網(wǎng)絡(luò)攻擊,或是黑客大會(huì)的熱門話題。機(jī)構(gòu)要準(zhǔn)備好回答來自管理方、合作方以及用戶提出的關(guān)于固件安全保障的相關(guān)問題。

基于固件技術(shù)的勒索軟件攻擊事件突出表明了在組織整個(gè)運(yùn)營過程中固件安全的重要性。攻擊者利用固件不僅可以控制設(shè)備實(shí)施勒索,同時(shí)也可以導(dǎo)致設(shè)備完全失效。固件影響不僅限于惡意攻擊。關(guān)鍵設(shè)備中如存在未更新的固件則會(huì)導(dǎo)致穩(wěn)定性問題,從而影響整個(gè)組織的運(yùn)營能力。安全和IT領(lǐng)導(dǎo)者需要了解他們所有關(guān)鍵設(shè)備的固件情況,保護(hù)組織免受意外的攻擊和破壞。

法規(guī)監(jiān)管是固件安全引起關(guān)注的另一項(xiàng)內(nèi)容。多個(gè)NIST文件,包括《網(wǎng)絡(luò)安全框架》以及新出版的SP 800-53 R5,都很大程度上關(guān)注固件的管理風(fēng)險(xiǎn)以及安全控制落實(shí)情況。應(yīng)行業(yè)要求,PCI安全標(biāo)準(zhǔn)委員會(huì)出版了PCI DSS v.3.2.1與NIST的《網(wǎng)絡(luò)安全框架》v.1.1之間的內(nèi)容映射關(guān)系。FISMA control也反復(fù)明確地強(qiáng)調(diào)對(duì)安全固件的需求。所有這些表明各種組織在越來越多地尋找標(biāo)準(zhǔn)化手段確保技術(shù)棧各層的安全性。

隨著人們對(duì)固件和硬件安全問題的重視程度不斷增加,焦點(diǎn)落在企業(yè)的固件安全上面就不足為奇了。盡管機(jī)構(gòu)對(duì)這些安全要求的具體落實(shí)情況會(huì)有所區(qū)別,但是很重要的一點(diǎn)是,機(jī)構(gòu)必須明確認(rèn)識(shí)到,對(duì)于自身以及其他第三方供應(yīng)商,固件和硬件安全要嚴(yán)格遵從相關(guān)標(biāo)準(zhǔn)法規(guī)。

安全建議

在企業(yè)的安全策略、安全實(shí)踐以及安全流程中,對(duì)固件的作用和安全性給出定義,并形成文檔。

審核硬件和固件相關(guān)的法規(guī)要求,深入理解組織需要承擔(dān)的義務(wù)。

面向企業(yè)固件層落實(shí)風(fēng)險(xiǎn)管理和安全控制。

在客戶和合作方的第三方供應(yīng)商合同中增加適當(dāng)?shù)恼Z言。

五、總結(jié)

固件安全迅速成為現(xiàn)代企業(yè)安全實(shí)踐的重要部分。來自行業(yè)分析師的建議、業(yè)界規(guī)范發(fā)生的變化、網(wǎng)絡(luò)安全形勢的不斷發(fā)展都在表明,固件安全的重要性在不斷增加。

大多數(shù)固件攻擊利用代碼的錯(cuò)誤,防止固件攻擊的最佳方法是確保開發(fā)過程中遵循安全準(zhǔn)則。因此,固件安全性主要由硬件制造商所掌控。但企業(yè)安全管理人員需要知道,固件受到攻擊的風(fēng)險(xiǎn)確實(shí)存在,固件必須像其他任何軟件一樣進(jìn)行更新。

NIST在其相關(guān)文件中也建議,固件更新應(yīng)被視為網(wǎng)絡(luò)安全基礎(chǔ)準(zhǔn)則的必要和重要組成部分。

在《如何減輕數(shù)據(jù)中心、公共云和私有云中的固件安全風(fēng)險(xiǎn)》報(bào)告中,Gartner也強(qiáng)調(diào)了固件更新的重要性,并為基礎(chǔ)設(shè)施和運(yùn)營(I&O)負(fù)責(zé)人提供了固件更新的指南。

負(fù)責(zé)基礎(chǔ)設(shè)施的I&O領(lǐng)導(dǎo)者應(yīng):

與首席信息安全官合作,投資新興固件威脅檢測和掃描工具,與行業(yè)協(xié)會(huì)和專家合作,培養(yǎng)團(tuán)隊(duì)技能,以了解固件和硬件威脅。

將固件升級(jí)策略集成到標(biāo)準(zhǔn)流程中,定期進(jìn)行更新并制定應(yīng)急計(jì)劃。

部署網(wǎng)絡(luò)隔離和用戶訪問控制,日志記錄以及使用供應(yīng)商的安全固件功能,確保安全實(shí)現(xiàn)固件更新。

通過與供應(yīng)商管理團(tuán)隊(duì)合作,確保云和本地供應(yīng)商都具有安全的固件更新程序。