卡巴斯基最近發(fā)布的APT報告顯示,朝鮮黑客組織Lazarus Group已經(jīng)入侵了參與新冠病毒(COVID-19)疫苗研發(fā)機構。

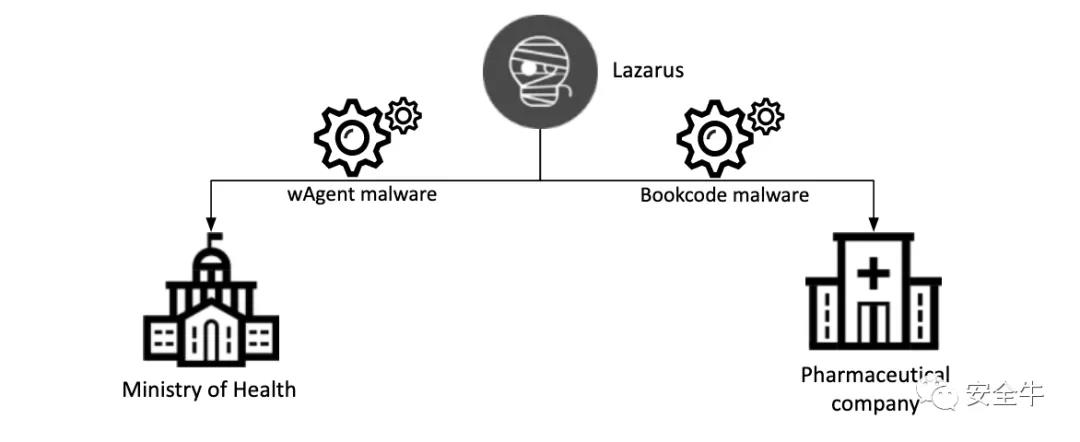

根據(jù)報告,Lazarus于9月和10月分別滲透了一家制藥公司和一個政府衛(wèi)生部的網(wǎng)絡(下圖)。

在進入目標網(wǎng)絡后,Lazarus黑客部署了Bookcode(Lazarus專用)和具有后門功能的wAgent惡意軟件。

卡巴斯基安全專家Seongsu Park在APT報告中說:“這兩種攻擊都利用了重疊程度不大的不同惡意軟件集群。”

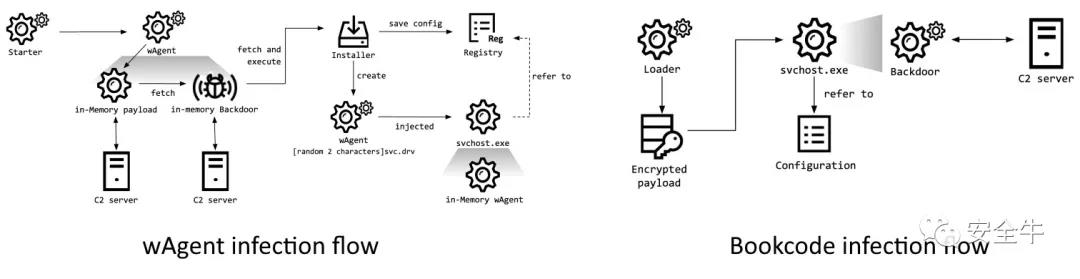

“但是,我們可以確認他們都與Lazarus團伙有聯(lián)系,并且我們還發(fā)現(xiàn)了在利用后的流程中存在重疊。”(下圖)

攻擊衛(wèi)生部的有效載荷是wAgent,它是一種惡意軟件,旨在從命令和控制服務器部署其他有效載荷,包括持久的后門,并將其加載到受感染系統(tǒng)的內(nèi)存中。

在10月27日發(fā)生的攻擊中,wAgent惡意軟件“具有與Lazarus集團先前用于攻擊加密貨幣業(yè)務的惡意軟件相同的感染方案”。

在9月25日針對制藥公司的攻擊中,Lazarus組織使用Bookcode惡意軟件收集系統(tǒng)信息,“包含密碼哈希的注冊表sam轉(zhuǎn)儲”和Active Directory信息。

卡巴斯基沒有透露遭受這些攻擊的制藥公司的身份,但確認這些公司都參與了COVID-19疫苗的研發(fā),并且也“被授權生產(chǎn)和分發(fā)COVID-19疫苗”。

盡管目前很多機構都在開發(fā)多種COVID-19疫苗,但只有下列組織開發(fā)的疫苗在美國、英國、俄羅斯、中國和其他國家/地區(qū)達到授權/批準狀態(tài)(因此Lazarus的攻擊目標必須在其中):

輝瑞-BioNTech

Sinovac

武漢生物制品研究所

Gamaleya研究所

北京生物制品研究所

俄羅斯聯(lián)邦預算研究機構病毒與生物技術國家研究中心

報告指出:“這兩個事件表明Lazarus Group對與COVID-19相關情報非常感興趣。”

“盡管Lazarus以其金融領域的活動而聞名,但此次攻擊表明該組織也可以進行戰(zhàn)略研究。

”我們認為,當前參與疫苗研究或危機處理等活動的所有實體都應高度警惕網(wǎng)絡攻擊。“