ATT&CK框架公開發(fā)布于2015年,從最初的一個內(nèi)部人員分享的Excel電子表格工具,到如今已經(jīng)發(fā)展成為威脅活動、技術(shù)和模型的全球知識庫,成為在企業(yè)、政府和安全廠商中廣為流行的安全工具。

ATT&CK框架提供了關(guān)于野外網(wǎng)絡攻擊活動最全面及時的社區(qū)知識集合,這有助于企業(yè)劃分安全威脅的優(yōu)先級,并用于評估安全方法、產(chǎn)品和服務。

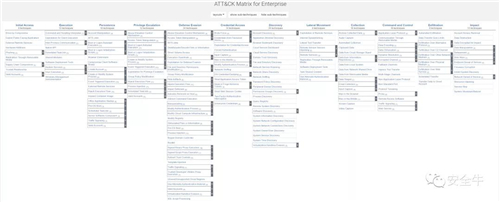

ATT&CK框架還經(jīng)常被諸如網(wǎng)絡安全和基礎(chǔ)設(shè)施安全局(CISA)之類的政府機構(gòu)用于有關(guān)威脅活動的警報和咨詢中。例如,最近FBI和CISA在一項應對俄羅斯政府資助的高級持續(xù)威脅(APT)的聯(lián)合網(wǎng)絡安全警報中使用了ATT&CK企業(yè)版框架(下圖)。

該警報說道:“請參閱ATT&CK for Enterprise框架以了解相關(guān)威脅參與者的策略和技術(shù)。”

8.0版本首次覆蓋完整“殺鏈”

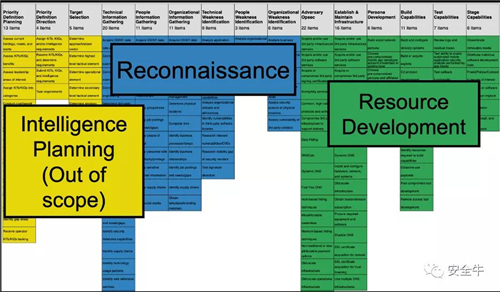

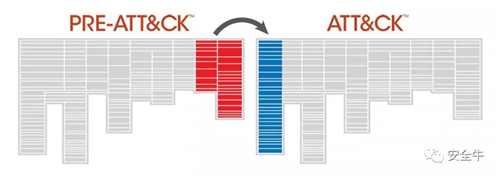

在過去的五年中,ATT&CK有了長足的發(fā)展。上月底,Mitre發(fā)布了ATT&CK框架的8.0版,這是一個重大升級版本,將PRE-ATT&CK與ATT&CK進行了合并(編者:此前ATT&CK框架并未覆蓋完整的殺鏈),在針對企業(yè)的ATT&CK威脅模型中,增加了偵察和資源利用兩大對手戰(zhàn)術(shù),從而實現(xiàn)了對KillChain殺鏈完整生命周期的覆蓋。PRE-ATT&CK與ATT&CK框架的合并如下圖所示:

PRE-ATT&CK分為情報規(guī)劃、偵察和資源開發(fā)三大部分15個階段

PRE-ATT&CK框架最后兩個階段(啟動與入侵)與ATT&CK的第一階段(初始訪問)合并

Mitre ATT&CK首席網(wǎng)絡安全工程師Adam Pennington表示,新版本的ATT&CK類似于百科全書,描述了對手在入侵過程中所進行的超過160多種對手活動信息。

Pennington說,在過去的幾年中,Mitre的使用激增,因為它在整個安全社區(qū)中得到了越來越廣泛的采用,而且ATT&CK框架也在快速的迭代中變得日趨完善和全能。

他說:“從最初收錄的40種行為,到現(xiàn)在已經(jīng)超過160種,”他說。“最新版本涵蓋了過去忽視的領(lǐng)域,例如如移動設(shè)備和工業(yè)控制系統(tǒng),還有許多信息,使人們能夠知道如何阻止特定行為并自助處理。”

在上個月舉行的Forrester Security&Risk Global 2020虛擬會議上,F(xiàn)orrester Research高級分析師Brian Kime表示,從2018年初開始,ATT&CK成為最受歡迎的入侵框架。

他說:“ATT&CK之所以流行,是因為它可以幫助我們構(gòu)建彈性的安全體系結(jié)構(gòu),為我們提供一種對威脅進行建模的方法,這將使我們能夠進行檢測,并從包括端點在內(nèi)的整個IT環(huán)境采集正確的遙測信息。ATT&CK本身不是威脅情報,但它應該是威脅情報工作的重要工具。”

McAfee研究員兼云業(yè)務部門副總裁Sekhar Sarukkai表示,ATT&CK框架在短時間內(nèi)流行起來的原因還包括信任從企業(yè)內(nèi)部網(wǎng)絡向云端的轉(zhuǎn)移。

Sarukkai指出:“傳統(tǒng)的安全策略假設(shè)一切都將受到控制,但是新的現(xiàn)實是,由于云的存在,信任已經(jīng)完全開放。如今,沒有任何企業(yè)可以控制一切。第二,在新冠疫情肆虐的最近幾個月中,居家辦公需要一種分布式信任模型,這意味著安全團隊需要研究新的方法來保護其安全狀態(tài)。”

此外,ATT&CK框架還提供了一種將威脅活動和驅(qū)動模式聚類的方法。“對于一個SOC (安全運營中心)分析員來說,他看到的不是一個單一的事件,而是多個事件的組合,這有助于它們更好地理解威脅。”

從端點到云端

ATT&CK框架的流行以及云計算的快速普及,業(yè)界開始探討“MITRE ATT&CK作為云威脅調(diào)查的框架”。

邁克菲和加州大學伯克利分校的長期網(wǎng)絡安全中心(CLTC)共同編寫的報告發(fā)現(xiàn),有87%的調(diào)查受訪者認為采用ATT&CK云矩陣將提高組織的云安全性。與此同時,只有49%的受訪者對他們手里的安全產(chǎn)品檢測每個ATT&CK矩陣中的對手戰(zhàn)術(shù)和技術(shù)的能力感到高度自信。

Sarukkai表示,將云計算這個維度納入ATT&CK框架至關(guān)重要,因為如此多的威脅將穿越內(nèi)部網(wǎng)絡、端點設(shè)備和外部云服務的“孤島”。

盡管ATT&CK框架最初更側(cè)重于端點威脅,但Sarukkai表示,如今越來越常見的攻擊媒介是被攻擊者入侵的云管理賬戶。

他說:“如今攻擊通常是借助傳統(tǒng)的惡意軟件通過端點進行的,一旦獲取管理員賬號,端點就成了攻擊云的跳板。從設(shè)備到云這條路徑是當下網(wǎng)絡攻擊的一個發(fā)展方向。”

ATT&CK面臨兩大挑戰(zhàn)

CLTC的報告發(fā)現(xiàn),全球調(diào)查受訪者中有45%的人認為安全產(chǎn)品缺乏互操作性是ATT&CK框架面臨的最大挑戰(zhàn),而43%的受訪者認為將事件數(shù)據(jù)映射到戰(zhàn)術(shù)和技術(shù)上是一項挑戰(zhàn)。

ATT&CK面臨的兩大挑戰(zhàn)可以概括為:

缺乏安全工具支持,難以實現(xiàn)互操作性

框架部署的成熟度不夠,難以實現(xiàn)自動化

除了互操作性,該報告還發(fā)現(xiàn),只有39%的企業(yè)能夠?qū)碜栽啤⒕W(wǎng)絡和端點的事件關(guān)聯(lián)起來以調(diào)查威脅。

Pennington說:“數(shù)據(jù)表明,這是客戶所面臨的挑戰(zhàn)。83%的受訪者表示ATT&CK框架非常全面,但他們正在手動尋找將其中一些技術(shù)映射到其框架中的方法。另一方面,由于這些攻擊的本質(zhì)是跨部門的,問題變得棘手。從數(shù)據(jù)的角度來看,只有不到20%的客戶從運營層面完全采用了ATT&CK,因此,自動化也就無從談起。”

Pennington說,SOC團隊希望從端點、移動設(shè)備到網(wǎng)絡和云的各種安全產(chǎn)品提供的數(shù)據(jù)和可見性能夠在ATT&CK框架上進行標準化,在某種類型的儀表板上顯示,并提供給SIEM等其他產(chǎn)品。

Sarukkai說,“許多安全工具不支持ATT&CK。缺少合適工具的企業(yè)需要手動實現(xiàn),這意味著他們無法完全采用Mitre ATT&CK框架,因為會被實例淹沒。而且因為他們沒有有效的工具,所以這是最大的原因。”

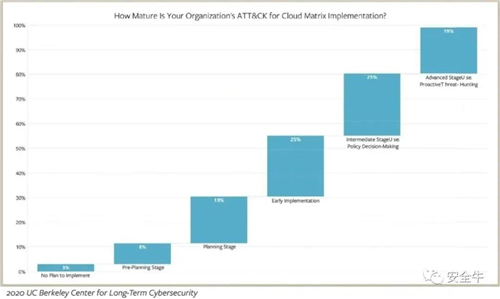

Sarukkai說,很多企業(yè)希望使用ATT&CK來自動進行修復并減輕SOC分析師的工作量。但是,這要求ATT&CK的實施達到一定的成熟度(上圖),但報告顯示只有19%的受訪者達到了應有的成熟度水平。

更大的挑戰(zhàn)是人們不知所措(成熟度不夠)。“企業(yè)版ATT&CK框架包含了156種高級行為。企業(yè)如果想一下子搞明白這156種行為的對策,肯定會頭昏腦脹。”Kime指出:“過去一年,我們試圖釋放大量培訓資源,例如如何開始使用,如何確定優(yōu)先次序,并計劃在將來發(fā)布更多的免費培訓。”